Интернет-курс по дисциплине

«Математические методы защиты информации»

Кафедра Информационной безопасности

Шептура С.В.

Интернет-курс по дисциплине

«Математические методы защиты информации»

Содержание

Вопрос 1. История криптографии.

Вопрос 2. Основные этапы становления криптографии как

науки.

Вопрос 3. Термины и определения.

Перечень литературы и Интернет-ресурсов:

Тема 2. Характеристика информационных ресурсов,

подлежащих криптографической защите

Вопрос 1. Виды информации, подлежащие закрытию, их модели

и свойства.

Вопрос 2. Частотные характеристики открытых сообщений.

Вопрос 3. Критерии на открытый текст.

Вопрос 4. Особенности нетекстовых сообщений.

Перечень литературы и Интернет-ресурсов:

Тема 3. Криптосистема и её основные составляющие

Вопрос 1. Понятие криптосистемы.

Вопрос 2. Блочные и поточные системы.

Вопрос 3. Ключевая система шифра.

Вопрос 4. Основные требования к шифрам и криптосистемам.

Перечень литературы и Интернет-ресурсов:

Тема 4. Криптографическая стойкость шифров

Вопрос 1. Криптографическая стойкость шифров.

Вопрос 2. Ненадежность ключей и сообщений.

Вопрос 4. Безусловно, стойкие и вычислительно стойкие

шифры.

Перечень литературы и Интернет-ресурсов:

Вопрос 1. Имитация и подмена сообщения.

Вопрос 2. Характеристики имитостойкости.

Вопрос 3. Методы обеспечения имитостойкости шифров.

Вопрос 4. Совершенная имитостойкость. Коды

аутентификации.

Перечень литературы и Интернет-ресурсов:

Тема 6. Практическая реализация симметричных

криптографических алгоритмов

Вопрос 1. Криптографические стандарты. DES, AES.

Вопрос 2. Алгоритм шифрования данных, определяемый ГОСТ

28147-89.

Вопрос 3. Достоинства и недостатки симметричных систем

шифрования.

Перечень литературы и Интернет-ресурсов:

Тема 7. Асимметричные криптографические системы

(криптосистемы с открытым ключом)

Вопрос 3. Достоинства и недостатки асимметричных систем

шифрования.

Перечень литературы и Интернет-ресурсов:

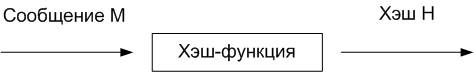

Тема 8. Хэширование сообщений. Электронная цифровая

подпись

Вопрос 1. Криптографические хэш-функции. Характеристики и

алгоритмы выработки хэш-функций.

Вопрос 2. Хэширование по алгоритму ГОСТ Р 34.11-94.

Вопрос 3. Понятие электронной цифровой подписи. Стандарты

электронной цифровой подписи.

Вопрос 4. Стандарт цифровой подписи ГОСТ Р 34.10-94.

Перечень литературы и Интернет-ресурсов:

Тема 9. Протоколы обмена ключами

Вопрос 1. Понятие криптографического протокола. Основные

примеры.

Вопрос 2. Классификация криптографических протоколов.

Протоколы сертификации ключей.

Вопрос 3. Протоколы предварительного распределения

ключей.

Вопрос 4. Открытое распределение ключей Диффи-Хеллмана и

его модификации.

Перечень литературы и Интернет-ресурсов:

Курс «Математические методы защиты информации» направлен

на развитие информационных компетенций, необходимых будущим специалистам в

области информационной безопасности.

Проблема защиты информации: надежное обеспечение её

сохранности и установленного статуса использования – является одной их

важнейших проблем современности.

Среди различных методов защиты информации особое место

занимает криптография. Эпоха всепроникающих массовых коммуникаций, Интернета,

небывалой информатизации многих финансовых институтов и электронного бизнеса

привела к резкому возрастанию потребности в квалифицированных специалистах в

области криптографии.

Цели и задачи курса

Целью курса «Математические

методы защиты информации» (ММЗИ)

является ознакомление студентов с основополагающими принципами защиты

информации с помощью криптографических методов и примерами реализации этих

методов на практике.

Связь с другими дисциплинами. Для изучения дисциплины требуется знания и навыки

студентов по базовым курсам и дисциплинам специальности (предметная область), таким

как: «Информационная безопасность», «Программные и аппаратные средства

информационной безопасности» и «Безопасность и управление доступом в

информационных системах». Знания по дисциплине «Математические методы защиты

информации» могут использоваться в курсах, связанных с обоснованием, поддержкой

и принятием управленческих решений по обеспечению информационной безопасности,

а также в курсах, «Программные и аппаратные средства информационной

безопасности», «Защита и обработка конфиденциальных документов», «Прикладная

информатика» и др.

Требования к уровню освоения содержания

курса

Успешно изучив курс, студент должен:

иметь представление:

·

об основных задачах и

понятиях криптографии;

·

об этапах развития

криптографии;

·

о видах информации,

подлежащей шифрованию;

·

о классификации шифров:

·

о методах

криптографического синтеза и анализа;

·

о применениях

криптографии в решении задач аутентификации, построения систем цифровой

подписи;

·

о методах криптозащиты

компьютерных систем и сетей;

·

о государственных

стандартах в области криптографии;

знать:

·

типовые шифры замены и

перестановки;

·

частотные характеристики

языков и их использование в криптоанализе;

·

требования к шифрам и

основные характеристики шифров;

·

принципы построения

современных шифрсистем:

·

типовые поточные и

блочные шифры, системы шифрования с открытыми ключами, криптографические

протоколы;

уметь:

·

формализовать

поставленную задачу по использованию ММЗИ;

·

• выполнить постановку

задач криптоанализа и указать подходы к их решению;

·

использовать основные

математические методы, применяемые в анализе типовых криптографических алгоритмов;

·

применять полученные

знания к различным предметным областям;

обладать навыками:

·

владения

криптографической терминологией;

·

использования основных

типов шифров и криптографических алгоритмов;

·

криптоанализа простейших

шифров:

·

математического

моделирования в криптографии;

·

использования современной

научно-технической литературы в области криптографической защиты.

Основные

виды занятий. Самостоятельное

изучение. Проведение практических занятий с использованием программных средств

защиты информации. Для получения более полных прикладных (касающихся

специальности) и обзорных знаний о применении технологий защиты информации

предлагается подготовка докладов и коротких сообщений по предмету.

Цель:

Получить представление о криптографии, как об одном из

основных способов защиты информации, общих подходах к защите информации,

посредством ее математического преобразования, сформированных за всю историю

человечества.

Задачи:

1.

Изучить:

·

Формы и способы

защиты криптографической информации, принципы работы простейших аппаратных

устройств защиты информации;

·

Историю развития

методологии защиты информации с использованием математических методов.

2. Приобрести компетенции:

·

использования

терминологии криптографической защиты информации.

Содержание темы:

1.

История криптографии.

2.

Основные этапы становления криптографии как науки.

3.

Термины и определения.

История криптографии

насчитывает не одно тысячелетие. Уже в исторических документах древних

цивилизаций — Индии, Египте, Китае, Месопотамии — имеются сведения о системах и

способах составления шифрованного письма. Видимо, первые системы шифрования

появились одновременно с письменностью в четвертом тысячелетии до нашей эры.

В древнеиндийских

рукописях приводится более шестидесяти способов письма, среди которых есть и

такие, которые можно рассматривать как криптографические. Имеется описание

системы замены гласных букв согласными, и наоборот. Один из сохранившихся

шифрованных текстов Месопотамии представляет собой табличку, написанную

клинописью и содержащую рецепт изготовления глазури для гончарных изделий. В

этом тексте использовались редко употребляемые значки, игнорировались некоторые

буквы, употреблялись цифры вместо имен. В рукописях Древнего Египта шифровались

религиозные тексты и медицинские рецепты. Шифрование использовалось в Библии.

Некоторые фрагменты библейских текстов зашифрованы с помощью шифра, который

назывался атбаш.

В Древней Греции

криптография уже широко использовалась в разных областях деятельности, в особенности

в государственной сфере. Плутарх сообщает, что жрецы, например, хранили в форме

тайнописи свои прорицания. В Спарте в V — IV вв. до н. э. использовалось одно

из первых шифровальных приспособлений — Сцитала. Это был жезл

цилиндрической формы, на который наматывалась лента пергамента. Кроме жезла

могли использоваться рукоятки мечей, кинжалов копий и т.д. Вдоль оси цилиндра

на пергамент построчно записывался текст, предназначенный для передачи. После

записи текста лента сматывалась с жезла и передавалась адресату, который имел

точно такую же Сциталу. Ясно, что такой способ шифрования осуществлял перестановку

букв сообщения. Ключом шифра служит диаметр Сциталы. Известен также и метод

вскрытия такого шифра, приписываемый Аристотелю. Предлагалось заточить на конус

длинный брус и, обернув вокруг него ленту, начать сдвигать ее по конусу от

малого диаметра до самого большого. В том месте, где диаметр конуса совпадал с

диаметром Сциталы, буквы текста сочетались в слоги и слова. После этого

оставалось лишь изготовить цилиндр нужного диаметра.

Подобные шифровальные

приспособления с небольшими изменениями просуществовали до эпохи военных

походов Юлия Цезаря. Положение меняется в эпоху расцвета Рима, который

первоначально представлял собой лишь небольшую гражданскую общину, со временем

он разросся, подчинив себе сначала Италию, а затем и все Средиземноморье.

Особую роль в

сохранении тайны сыграл способ шифрования, предложенный Юлием Цезарем и

изложенный им в "Записках о галльской войне" (I в. до н.э.). Вот что

пишет о нем Гай Светоний: «...существуют и его письма к Цицерону и письма к

близким о домашних делах: в них, если нужно было сообщить что-нибудь негласно,

он пользовался тайнописью, то есть менял буквы так, чтобы из них не

складывалось ни одного слова. Чтобы разобрать и прочитать их, нужно читать

всякий раз четвертую букву вместо первой, например, D вместо А и

так далее». Таким образом, Цезарь заменял буквы в соответствии с подстановкой,

нижняя строка которой представляет собой алфавит открытого текста, сдвинутый

циклически на три буквы влево.

Со времен Цезаря до XV

в. шифровальное дело претерпело много изменений, однако нам мало известно о

методах и системах шифрования, применяемых в этот период времени. В мрачные

годы средневековья практика шифрования сохранялась в строжайшей тайне. Так, в

годы крестовых походов шифровальщики, служившие у Папы Римского, после года

работы подлежали физическому уничтожению.

В эпоху Возрождения в

итальянских городах-государствах параллельно с расцветом культуры и науки

активно развивается криптография. Нередко ученые зашифровывали научные

гипотезы, чтобы не прослыть еретиками и не подвергнуться преследованиям

инквизиции.

В последующее время в

Европе получили широкое распространение шифры, называемые номенклаторами, объединявшие

в себе простую замену и код. В простейших номенклаторах код состоял из

нескольких десятков слов или фраз с двухбуквенными кодовыми обозначениями. Со

временем списки заменяемых слов в номенклаторах увеличились до двух или трех

тысяч эквивалентов слогов и слов. В царской России XVIII в. закодированное

открытое сообщение шифровалось далее простой заменой.

Во второй половине XIX

в. появился весьма устойчивый способ усложнения числовых кодов — гаммирование.

Он заключался в перешифровании закодированного сообщения с помощью

некоторого ключевого числа, которое и называлось гаммой. Шифрование с

помощью гаммы состояло в сложении всех кодированных групп сообщения с одним и

тем же ключевым числом. Эту операцию стали называть «наложением гаммы».

XX в. «прославился»

двумя мировыми войнами. Эти войны оставили свой отпечаток на всех процессах,

происходивших в человеческом обществе. Они не могли не сказаться и на развитии

криптографии. В период первой мировой войны в качестве полевых шифров широко

использовались ручные шифры, в первую очередь шифры перестановки с различными

усложнениями.

Во второй половине XX

в., вслед за развитием элементной базы вычислительной техники, появились электронные

шифраторы, разработка которых потребовала серьезных теоретических

исследований во многих областях прикладной и фундаментальной математики, в

первую очередь алгебре, теории вероятностей и математической статистике.

Сегодня именно электронные шифраторы составляют подавляющую долю средств

шифрования. Они удовлетворяют все возрастающим требованиям по надежности и

скорости шифрования. Прогресс в развитии вычислительной техники сделал

возможными программные реализации криптографических алгоритмов, которые

все увереннее вытесняют во многих сферах традиционные аппаратные средства.

Идея Диффи и Хеллмана,

связанная с гипотетическим понятием однонаправленной (или односторонней)

функции с секретом, позволила появиться «кандидату» на такую функцию и

реально осуществить шифрсистему RSA с открытым ключом. Такая система была

предложена в

Наряду с идеей

открытого шифрования Диффи и Хеллман предложили идею открытого распределения

ключей, позволяющую избавиться от защищенного канала связи при рассылке

криптографических ключей. Их идея основывалась на сложности решения задачи дискретного

логарифмирования, то есть задачи, являющейся обратной для задачи возведения

в степень в конечном поле большого порядка.

Научные методы в

криптографии впервые появились, по-видимому, в арабских странах. Арабского

происхождения и само слово шифр. О тайнописи и ее значении говорится

даже в сказках "Тысячи и одной ночи". Первая книга, специально

посвященная описанию некоторых шифров, появилась в

В XIV в. появилась

книга о системах тайнописи, написанная сотрудником тайной канцелярии Папы

Римского Чикко Симонетти. В этой книге приводятся шифры замены, в которых

гласным буквам соответствуют несколько значковых выражений. Такие шифры позже

стали называться шифрами многозначной замены или омофонами.

Значительный шаг

вперед криптография сделала благодаря труду Леона Альберти. Известный философ,

живописец, архитектор, он в

Богатым на новые идеи

в криптографии оказался XVI в. Многоалфавитные шифры получили развитие в

вышедшей в

Еще одно важное

усовершенствование многоалфавитных систем, состоящее в идее использования в

качестве ключа текста самого сообщения или же шифрованного текста, принадлежит

Джероламо Кардано и Блезу де Виженеру. Такой шифр был назван самоключом. В

книге Виженера «Трактат о шифрах» самоключ представлен следующим образом. В

простейшем случае за основу бралась таблица Тритемия с добавленными к ней в

качестве первой строки и первого столбца алфавитами в их естественном порядке.

Позже такая таблица стала называться таблицей Виженера. Подчеркнем, что

в общем случае таблица Виженера состоит из циклически сдвигаемых алфавитов,

причем первая строка может быть произвольным смешанным алфавитом

Несколько слов о русской

криптографии. Уже с XIV в. в Новгороде существовала техника тайного письма.

Использовались в основном шифры простой замены. Благодаря торговым связям

Новгорода с Германией в России становятся известными многие западные

разработки, в том числе новые системы шифрования. Учреждение постоянной

почтовой связи России с Европой дало возможность развитию шифрованной

переписки. Благодаря привлечению Петром I для разработки проектов развития

образования и государственного устройства России знаменитого Готфрида

Вильгельма Лейбница, который известен и как криптограф, в Петербурге появилась

цифирная палата, задачами которой было развитие и использование систем

шифрования.

В истории криптографии

XVII — XVIII в. называют эрой «черных кабинетов». В этот период во

многих государствах Европы, в первую очередь во Франции, получили развитие

дешифровальные подразделения, названные "черными кабинетами". Первый

из них образован по инициативе кардинала Ришелье при дворе короля Людовика

XIII. Его возглавил первый профессиональный криптограф Франции Антуан

Россиньоль. Следует отметить, что некоторые оригинальные идеи, возникшие в криптографии

в этот период, связаны с именем самого Ришелье, который использовал, например,

для секретной переписки с королем оригинальный шифр перестановки с переменным

ключом.

Много новых идей в

криптографии принес XIX в. Изобретение в середине XIX в. телеграфа и других

технических видов связи дало новый толчок развитию криптографии. Информация

передавалась в виде токовых и бестоковых посылок, то есть представлялась в

двоичном виде. Поэтому возникла проблема "рационального"

представления информации, которая решалась с помощью кодов. Коды позволяли

передать длинное слово или целую фразу двумя-тремя знаками. Появилась

потребность в высокоскоростных способах шифрования и в корректирующих кодах,

необходимых в связи с неизбежными ошибками при передаче сообщений.

Весомый вклад в

развитие криптографии внес голландец Керкгоффс. В его книге «Военная

криптография» сформулированы 6 конкретных требований к шифрам, два из которых

относятся к стойкости шифрования, а остальные — к эксплуатационным качествам.

Одно из них («компрометация системы не должна причинять неудобств

корреспондентам») стало называться «правилом Керкгоффса». Суть этого

правила состоит в том, что стойкость (или надежность) шифра определяется

лишь секретностью ключа. Другими словами, оценка качества шифра (на основе

некоторого шифрованного текста) должна проводиться при условии, что о данном

шифре известно все, кроме использованного ключа.

Выдающиеся результаты

в применении математических методов в криптографии принадлежат Клоду Шеннону. В

В данной работе

излагается теория так называемых секретных систем, служащих фактически

математической моделью шифров. Помимо основных алгебраических (или

функциональных) свойств шифров, постулируемых в модели, множества сообщений и

ключей наделяются соответствующими априорными вероятностными свойствами, что

позволяет формализовать многие постановки задач синтеза и анализа шифров. Так,

и сегодня при разработке новых классов шифров широко используется принцип

Шеннона рассеивания и перемешивания, состоящий в использовании при

шифровании многих итераций "рассеивающих" и

"перемешивающих" преобразований.

Разработанные К.

Шенноном концепции теоретической и практической секретности (или

стойкости) позволяют количественно оценивать криптографические качества шифров

и пытаться строить в некотором смысле идеальные или совершенные

шифры. Особое место в истории криптографии XX в. занимают телефонные

шифраторы, которые были разработаны в 30-х годах и стали широко использоваться

во время второй мировой войны. В России разработка телефонного шифратора велась

под руководством В.А.Котельникова, ставшего впоследствии академиком, ученым с

мировым именем. Ему принадлежит знаменитая теорема дискретизации (или теорема

отсчетов), лежащая в основе теории цифровой обработки сигналов.

В семидесятых годах

произошло два события, серьезно повлиявших на дальнейшее развитие криптографии.

Во-первых, был принят (и опубликован!) первый стандарт шифрования данных (DES),

"легализовавший" принцип Керкгоффса в криптографии. Во-вторых, после

работы американских математиков У.Диффи и М.Хеллмана родилась "новая

криптография" — криптография с открытым ключом. Оба этих события

были рождены потребностями бурно развивающихся средств коммуникаций, в том

числе локальных и глобальных компьютерных сетей, для защиты которых

потребовались легко доступные и достаточно надежные криптографические средства.

Криптография стала широко востребоваться не только в военной, дипломатической,

государственной сферах, но также в коммерческой, банковской и других сферах.

В переводе

с греческого языка слово криптография означает тайнопись. Смысл этого термина выражает

основное предназначение криптографии –

защитить или сохранить в тайне необходимую информацию.

Криптография

дает средства для защиты информации, и поэтому она является частью деятельности

по обеспечению безопасности информации.

Традиционной

задачей криптографии является проблема обеспечения конфиденциальности

информации при передаче сообщений по контролируемому противником каналу связи.

В простейшем случае эта задача описывается взаимодействием трех субъектов

(сторон). Владелец информации, называемый обычно отправителем, осуществляет преобразование

исходной (открытой) информации (сам процесс

преобразования называется шифрованием) в форму передаваемых получателю по открытому каналу связи шифрованных сообщений с целью ее защиты от

противника.

Под противником понимается любой субъект, не

имеющий права ознакомления с содержанием передаваемой информации. В качестве

противника может выступать криптоаналитик, владеющий методами раскрытия

шифров. Законный получатель информации осуществляет расшифрование полученных сообщений.

Противник пытается овладеть защищаемой информацией (его действия обычно

называют атаками). При этом он может совершать

как пассивные, так и активные действия. Пассивные атаки связаны с прослушиванием, анализом трафика,

перехватом, записью передаваемых шифрованных сообщений, дешифрованием, т. е. попытками

"взломать" защиту с целью овладения информацией.

Подчеркнем

разницу между терминами «расшифрование» и «дешифрование». При расшифровании действующий

ключ считается известным, в то время как при дешифровании ключ неизвестен. Тем

самым расшифрование должно осуществляться столь же просто, как и зашифрование;

дешифрование представляет собой значительно более сложную задачу. Именно в этом

и состоит смысл шифрования.

При

проведении активных атак противник может прерывать процесс передачи

сообщений, создавать поддельные (сфабрикованные) или модифицировать

передаваемые шифрованные сообщения. Эти активные действия называют попытками имитации и подмены соответственно.

Под шифром обычно понимается семейство

обратимых преобразований, каждое из которых определяется некоторым параметром,

называемым ключом, а также порядком применения данного преобразования,

называемым режимом

шифрования. Ключ — это важнейший компонент шифра, отвечающий за выбор

преобразования, применяемого для зашифрования конкретного сообщения. Обычно

ключ представляет собой некоторую буквенную или числовую последовательность.

Эта последовательность как бы "настраивает" алгоритм шифрования.

Каждое

преобразование однозначно определяется ключом и описывается некоторым криптографическим

алгоритмом. Один

и тот же криптографический алгоритм может применяться для шифрования в

различных режимах. Тем самым реализуются различные способы шифрования (простая

замена, гаммирование и т. п.). Каждый режим шифрования имеет как свои преимущества,

так и недостатки. Поэтому выбор режима зависит от конкретной ситуации.

1.

А.П. Алферов, А.Ю. Зубов, А.С. Кузьмин, А.В. Черемушкин. Основы криптографии:

Учебное пособие. – М.: Гелиос АРВ, 2005. стр. 9 – 25.

2.

В.М. Фомичев. Дискретная математика и криптология Курс лекций. – М.:

ДИАЛОГ-МИФИ, 2003. стр. 100 – 110.

3.

Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. –

М.: ДМК Пресс, 2008. стр. 115 – 117.

Цель:

Рассмотреть информацию, как

объект защиты. Определить основные параметры информации, способы оценки этих

параметров с точки зрения криптографической защиты.

Задачи:

1.

Изучить:

·

основные

математические модели информационных ресурсов;

·

особенности

формализации речевой информации;

·

принципы

формирования количественных характеристик сообщения.

2.

Приобрести компетенции:

·

использования

критериев оценки информационных ресурсов

·

построения

частотных характеристик сообщений.

Содержание

темы:

1.

Виды информации, подлежащие закрытию,

их модели и свойства.

2.

Частотные характеристики открытых

сообщений.

3.

Критерии на открытый текст.

4.

Особенности нетекстовых сообщений.

Математическая

модель шифра содержит вероятностные распределения Р(Х) и Р(К) на множествах открытых текстов

и ключей соответственно. Если Р(К) определяется свойствами

устройств, служащих для генерации ключей (которые могут быть случайными или

псевдослучайными), то Р(Х) определяется частотными

характеристиками самих текстов, подлежащих шифрованию. Характер таких текстов

может быть различный: это могут быть обычные литературные тексты,

формализованные данные межмашинного обмена и т. д. Так или иначе, открытые

тексты обладают многими закономерностями, некоторые из которых наследуются

шифрованными текстами. Именно это является определяющим фактором, влияющим на

надежность шифрования.

Потребность

в математических моделях открытого текста продиктована, прежде всего,

следующими соображениями. Во-первых, даже при отсутствии ограничений на

временные и материальные затраты по выявлению закономерностей, имеющих место в

открытых текстах, нельзя гарантировать того, что такие свойства указаны с

достаточной полнотой. Например, хорошо известно, что частотные свойства текстов

в значительной степени зависят от их характера. Поэтому при математических

исследованиях свойств шифров прибегают к упрощающему моделированию, в

частности, реальный открытый текст заменяется его моделью, отражающей наиболее

важные его свойства. Во-вторых, при автоматизации методов криптоанализа,

связанных с перебором ключей, требуется "научить" ЭВМ отличать

открытый текст от случайной последовательности знаков. Ясно, что

соответствующий критерий может выявить лишь адекватность последовательности

знаков некоторой модели открытого текста.

Модели открытого

текста более высоких приближений учитывают зависимость каждого знака от

большего числа предыдущих знаков. Ясно, что, чем выше степень приближения, тем

более "читаемыми" являются соответствующие модели. Проводились

эксперименты по моделированию открытых текстов с помощью ЭВМ.

Криптография

занимается защитой сообщений, содержащихся на некотором материальном носителе.

При этом сами сообщения представляют собой последовательности знаков (или слова)

некоторого алфавита. Различают естественные алфавиты,

например русский или английский, и специальные алфавиты (цифровые,

буквенно-цифровые), например двоичный алфавит, состоящий из символов 0 и 1. В

свою очередь, естественные алфавиты также могут отличаться друг от друга даже

для данного языка.

Наиболее привычны

буквенные алфавиты, например русский, английский и т. д. Приведем сведения об

алфавитах некоторых естественных европейских языков. Полный русский алфавит

состоит из 33 букв:

А Б В Г Д Е Ё Ж З И

Й К Л М Н О П Р

С Т У Ф Х Ц Ч Ш Щ Ъ

Ы Ь Э Ю Я

Вместе с тем

используются и сокращенные русские алфавиты, содержащие 32, 31 или 30 букв.

Можно отождествить буквы Е и Ё, И и Й, Ь и Ъ. Часто бывает удобно включить в

алфавит знак пробела между словами, в качестве которого можно взять, например,

символ #.

Английский алфавит

состоит из 26 букв:

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Иногда используется

сокращенный 25-буквенный алфавит, в котором отождествлены буквы I и J.

В вычислительной

технике распространены 128-битовые и 256-битовые алфавиты, использующие

представление знаков алфавита в виде 7- или 8-значных двоичных комбинаций.

Таблица

1.

|

Символ |

Восьмеричная запись |

Двоичная запись |

|

A |

101 |

01000001 |

|

B |

102 |

01000010 |

|

C |

103 |

01000011 |

|

D |

104 |

01000100 |

|

E |

105 |

01000101 |

|

F |

106 |

01000110 |

|

1 |

061 |

00110001 |

|

2 |

062 |

00110010 |

|

3 |

063 |

00110011 |

|

4 |

064 |

00110100 |

|

& |

046 |

00100110 |

|

- |

056 |

00101110 |

|

# |

043 |

00100011 |

|

. |

054 |

00101100 |

Наиболее известен код ASCII (American

Standart Code for Information Interchange)

— американский стандартный код информационного обмена. Фрагмент этого кода

приведен в Таблице 1.

В практике передачи

сообщений по техническим каналам связи используется множество других кодов,

основанных на двоичном кодировании. Буквенный алфавит, в котором буквы расположены

в их естественном порядке, обычно называют нормальным алфавитом. В

противном случае говорят о смешанных алфавитах. В свою очередь,

смешанные алфавиты делят на систематически перемешанные алфавиты и случайные

алфавиты. К первым относят алфавиты, полученные из нормального на основе

некоторого правила, ко вторым — алфавиты, буквы которых следуют друг за другом

в хаотическом (или случайном) порядке.

Криптоанализ любого

шифра невозможен без учета особенностей текстов сообщений, подлежащих

шифрованию. Глубинные закономерности текстовых сообщений исследуются в теории

информации. Наиболее важной для криптографии характеристикой текстов является

избыточность текста, введенная К. Шенноном. Именно избыточность открытого

текста, проникающая в шифртекст, является основной слабостью шифра.

Более простыми

характеристиками текстов, используемыми в криптоанализе, являются такие

характеристики, как повторяемость букв, пар букв (биграмм) и

вообще т-ок (т-грамм), сочетаемость букв друг с другом, чередование

гласных и согласных и некоторые другие. Такие характеристики изучаются на

основе эмпирических наблюдений текстов достаточно большой длины.

Для установления

статистических закономерностей проводилась большая серия экспериментов по

оценке вероятностей появления в открытом тексте фиксированных m-грамм (для небольших значений m).

Таблица

2.

| Буква алфавита | Французский язык | Немецкий язык | Английский язык | Испанский язык | Итальянский язык |

| A | 7.68 | 5.52 | 7.96 | 12.90 | 11.12 |

| B | 0.80 | 1.56 | 1.60 | 1.03 | 1.07 |

| C | 3.32 | 2.94 | 2.84 | 4.42 | 4.11 |

| D | 3.60 | 4.91 | 4.01 | 4.67 | 3.54 |

| E | 17.76 | 19.18 | 12.86 | 14.15 | 11.63 |

| F | 1.06 | 1.96 | 2.62 | 0.70 | 1.15 |

| G | 1.10 | 3.60 | 1.99 | 1.00 | 1.73 |

| H | 0.64 | 5.02 | 5.39 | 0.91 | 0.83 |

| I | 7.23 | 8.21 | 7.77 | 7.01 | 12.04 |

| J | 0.19 | 0.16 | 0.16 | 0.24 | - |

| K | - | 1.33 | 0.41 | - | - |

| L | 5.89 | 3.48 | 3.51 | 5.52 | 5.95 |

| M | 2.72 | 1.69 | 2.43 | 2.55 | 2.65 |

| N | 7.61 | 10.20 | 7.51 | 6.20 | 7.68 |

| O | 5.34 | 2.14 | 6.62 | 8.84 | 8.92 |

| P | 3.24 | 0.54 | 1.81 | 3.26 | 2.66 |

| Q | 1.34 | 0.01 | 0.17 | 1.55 | 0.48 |

| R | 6.81 | 7.01 | 6.83 | 6.95 | 6.56 |

| S | 8.23 | 7.07 | 6.62 | 7.64 | 4.81 |

| T | 7.30 | 5.86 | 9.72 | 4.36 | 7.07 |

| U | 6.05 | 4.22 | 2.48 | 4.00 | 3.09 |

| V | 1.27 | 0.84 | 1.15 | 0.67 | 1.67 |

| W | - | 1.38 | 1.80 | - | - |

| X | 0.54 | - | 0.17 | 0.07 | - |

| Y | 0.21 | - | 1.52 | 1.05 | - |

| Z | 0.07 | 1.17 | 0.05 | 0.31 | 1.24 |

В Таблице 2 приведена

частота букв (в процентах) ряда европейских языков.

Некоторая разница

значений частот в приводимых в различных источниках таблицах объясняется тем

обстоятельством, что частоты существенно зависят не только от длины текста, но

и от его характера. Так, в технических текстах редкая буква Ф может

стать довольно частой в связи с частым использованием таких слов, как функция,

дифференциал, диффузия, коэффициент и т. п.

Еще большие отклонения

от нормы в частоте употребления отдельных букв наблюдаются в некоторых

художественных произведениях, особенно в стихах. Поэтому для надежного

определения средней частоты буквы желательно иметь набор различных текстов,

заимствованных из различных источников. Вместе с тем, как правило, подобные

отклонения незначительны, и в первом приближении ими можно пренебречь. В связи

с этим подобные таблицы, используемые в криптографии, должны составляться с

учетом характера переписки.

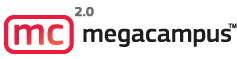

Рис. 1. Частоты букв английского языка (в процентах)

Наглядное

представление о частотах букв дает диаграмма встречаемости. Так, для

английского языка, в соответствии с табл. 2, такая диаграмма изображена на рис.

1.

Для русского языка

частоты (в порядке убывания) знаков алфавита, в котором отождествлены Е с Ё, Ь

с Ъ, а также имеется знак пробела (-) между словами, приведены в Таблице 3.

Таблица 3.

|

0,175 |

О 0,090 |

Е,Ё 0,072 |

А 0,062 |

|

И 0,062 |

Т 0,053 |

Н 0,053 |

С 0,045 |

|

Р 0,040 |

В 0,038 |

Л 0,035 |

К 0,028 |

|

М 0.026 |

Д 0,025 |

П 0,023 |

У 0,021 |

|

Я 0,018 |

Ы 0,016 |

З 0,016 |

Ь,Ъ 0,014 |

|

Б 0,014 |

Г 0,013 |

Ч 0,012 |

Й 0,010 |

|

Х 0,009 |

Ж 0,007 |

Ю 0,006 |

Ш 0,006 |

|

Ц 0,004 |

Щ 0,003 |

Э 0,003 |

Ф 0,002 |

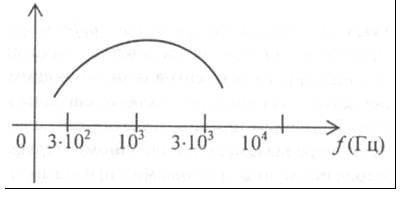

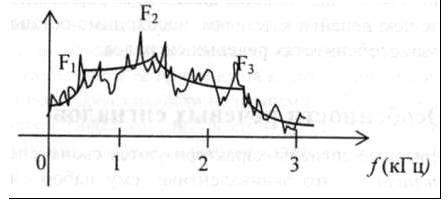

Рис. 2. Диаграмма частот букв русского языка

Рис. 3. Частоты

символов ASCII (буквы) (светлым — в статье по компьютерной тематике;

темным — в тексте программы на языке Паскаль)

На основании табл. 3

получаем следующую диаграмму частот.

Имеется мнемоническое

правило запоминания десяти наиболее частых букв русского алфавита. Эти буквы

составляют нелепое слово СЕНОВАЛИТР. Можно также предложить аналогичный способ

запоминания частых букв английского языка, например, с помощью слова

TETRIS-HONDA

Приведенные выше

закономерности имеют место для обычных "читаемых" открытых текстов,

используемых при общении людей. Как уже отмечалось ранее, эти закономерности

играют большую роль в криптоанализе. В частности, они используются при

построении формализованных критериев на открытый текст, позволяющих применять

методы математической статистики в задаче распознавания открытого текста в

потоке сообщений. При использовании же специальных алфавитов требуются

аналогичные исследования частотных характеристик "открытых текстов",

возникающих, например, при межмашинном обмене информацией или в системах

передачи данных. В этих случаях построение формализо-ванных критериев на

"открытый текст" — задача значительно более сложная.

В качестве примера

приведем частотные характеристики букв английского алфавита, входящих в состав

кода ASCII.

Помимо криптографии

частотные характеристики открытых сообщений существенно используются и в других

сферах. Например, клавиатура компьютера, пишущей машинки или линотипа — это

замечательное воплощение идеи ускорения набора текста, связанное с оптимизацией

расположения букв алфавита относительно друг друга в зависимости от частоты их

применения.

Заменив

реальный открытый текст его моделью, мы можем теперь построить критерий

распознавания открытого текста. При этом можно воспользоваться либо

стандартными методами различения статистических гипотез, либо наличием в

открытых текстах некоторых запретов, таких, например, как биграмма ЪЪ в русском

тексте. Проиллюстрируем первый подход при распознавании позначной модели

открытого текста.

Итак,

согласно нашей договоренности, открытый текст представляет собой реализацию

независимых испытаний случайной величины, значениями которой являются буквы

алфавита А

= {ах,...,ап}, появляющиеся в соответствии с распределением

вероятностей Р(А) = (р(ах),...,р(ап)). Требуется определить, является

ли случайная последовательность схс2...с, букв алфавита А открытым текстом или нет.

Пусть Н0

— гипотеза, состоящая в том, что данная последовательность — открытый текст, Н1

— альтернативная гипотеза. В простейшем случае последовательность c1c2...ct можно рассматривать при

гипотезе Н1 как случайную и равновероятную. Эта альтернатива

отвечает субъективному представлению о том, что при расшифровании криптограммы

с помощью ложного ключа получается «бессмысленная» последовательность знаков. В

более общем случае можно считать, что при гипотезе Н, последовательность c1c2...cs представляет собой реализацию независимых испытаний

некоторой случайной величины, значениями которой являются буквы алфавита А = {ах,...,ап}, появляющиеся в соответствии

с распределением вероятностей Q(A)i = (q(ax),..., q(an)). При таких договоренностях можно применить,

например, наиболее

мощный критерий различения двух простых гипотез, который дает лемма Неймана-Пирсона.

В силу

своего вероятностного характера такой критерий может совершать ошибки двух

родов. Критерий может принять открытый текст за случайный набор знаков. Такая

ошибка обычно называется ошибкой первого рода, ее вероятность равна а = P{Н1/Н0}.

Аналогично вводится ошибка второго рода и ее вероятность b =

P{Н0/Н1}. Эти ошибки определяют

качество работы критерия. В криптографических исследованиях естественно

минимизировать вероятность ошибки первого рода, чтобы не «пропустить» открытый

текст. Лемма Неймана-Пирсона при заданной вероятности первого рода минимизирует

также вероятность ошибки второго рода.

Критерии

на открытый текст, использующие запретные сочетания знаков, например к-граммы подряд идущих букв,

будем называть критериями запретных к -грамм. Они устроены чрезвычайно просто. Отбирается некоторое

число 5 редких к-грамм,

которые объявляются запретными. Теперь, просматривая последовательно к -грамму за к-граммой анализируемой

последовательности c1,c2…ci, мы объявляем ее случайной, как

только в ней встретится одна из запретных к - грамм, и открытым текстом в

противном случае. Такие критерии также могут совершать ошибки в принятии

решения. В простейших случаях их можно рассчитать. Несмотря на свою простоту,

критерии запретных к -грамм являются весьма эффективными.

Существуют два класса

систем связи: цифровые и аналоговые. Все наши предыдущие

исследования были связаны с цифровыми сигналами, то есть сигналами, имеющими

конечное число дискретных уровней. Аналоговые сигналы являются

непрерывными. Типичным примером такого сигнала является речевой сигнал,

передаваемый по обычному телефону. Информацию, передаваемую аналоговыми

сигналами, также необходимо защищать, в том числе и криптографическими

методами.

Имеются два различных

способа шифрования речевого сигнала. Первый состоит в перемешивании (скремблировании)

сигнала некоторым образом. Это делается путем изменения соотношений между

временем, амплитудой и частотой, не выводящих за пределы используемого

диапазона. Второй способ состоит в преобразовании сигнала в цифровую форму, к

которой применимы обычные методы дискретного шифрования.

Зашифрованное

сообщение далее передается по каналу с помощью модема. После расшифрования

полученной криптограммы вновь восстанавливается аналоговая форма сигнала.

Прежде чем перейти к деталям, необходимо остановиться на некоторых особенностях

речевых сигналов.

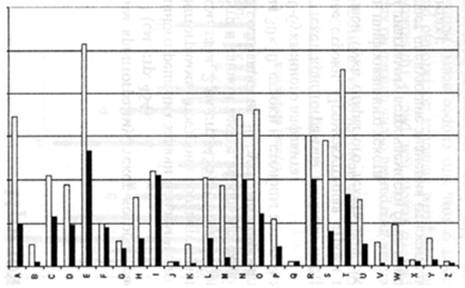

Рис. 4.

Непрерывные сигналы

характеризуются своим спектром. Спектр сигнала — это эквивалентный ему

набор синусоидальных составляющих (называемых также гармониками или частотными

составляющими). Спектр сигнала получается разложением функции, выражающей

зависимость формы сигнала от времени, в ряд Фурье. Спектр периодического

сигнала— линейчатый (дискретный), он состоит из гармоник с кратными частотами.

Спектр непериодического сигнала — непрерывный. Типичный спектр речевого сигнала

показан на рис. 4.

Частотные составляющие

в диапазонах 3-4 кГц и менее 300 Гц быстро убывают. Таким образом, очень

высокие частотные компоненты имеют существенно меньший вклад в сигнал, чем

частоты в диапазоне 500-3000 Гц. Если ограничиться частотами, не превышающими 3

кГц, и использовать высокочувствительный анализатор, то спектр, производимый

некоторыми звуками, имеет вид зубчатой кривой приблизительно следующего вида

(см. рис. 5). Мы видим несколько пиков графика, называемых формантами.

Рис. 5.

Речевой сигнал

является переносчиком смысловой информации. Эта информация при прослушивании

речевого сигнала может быть записана в виде текста сообщения. Слуховое

восприятие речевого сигнала более богато и несет как основную текстовую

информацию, так и дополнительную в виде ударений и интонаций. Элементарными

единицами слуховой информации являются элементарные звуки — фонемы, а

смысловыми единицами — звучащие слоги, слова и фразы. Для каждого языка имеется

свой набор фонем. Например, в русском и английском языках имеется около 40

фонем.

Множество фонем разбивается

на три класса. Гласные образуют одно семейство, согласные и некоторые другие

фонетические звуки (для английского языка — это, например, звуки ch, sh) образуют

два класса, называемые взрывными звуками и фрикативными звуками.

Гласные производятся движением голосовых связок под воздействием потоков

воздуха. Проходя через гортань, они превращаются в серию вибраций. Затем

воздушный поток проходит через некоторое число резонаторов, главными из которых

являются нос, рот и горло, превращаясь в воспринимаемые человеческим ухом

фонемы. Возникающие звуки зависят от формы и размеров этих резонаторов, но в

значительной степени они характеризуются низкочастотными составляющими.

Гласные звуки

производятся в течение длительного времени. Как правило, требуется около 100 мс

для достижения его пиковой амплитуды. Взрывные звуки производятся путем

«перекрытия» воздушного потока с последующим его выпусканием с взрывным

эффектом. Блокирование воздушного потока может осуществляться различными

способами — языком, нёбом или губами. Например, звук «п» произносится при

блокировании воздушного потока губами. Взрывные звуки характеризуются их

высокочастотными составляющими. До 90% их пиков амплитуды имеют длительность,

не превышающую 5 мсек. Фрикативные звуки производятся частичным перекрытием

воздушного потока, что дает звук, похожий на «белый шум». Этот звук затем

фильтруется резонаторами голосового тракта. Фрикативный звук обычно богат

пиками амплитуды длительностью 20-50 мс и сконцентрирован по частоте от 1 до 3

кГц. Пример фрикатива — звук «ссс...».

Другой важной

характеристикой человеческой речи является частота основного тона. Это —

частота вибраций голосовых связок. Среднее значение этой частоты колеблется у

разных людей, и у каждого говорящего имеется отклонение в пределах октавы выше

или ниже этой центральной частоты. Обычно у мужчины частота основного тона

колеблется около 1300 Гц, у женщины она выше.

Речевые сигналы не

только передают информацию, но и дают сведения о голосовых характеристиках

говорящего, что позволяет идентифицировать его по голосу. Можно использовать

высоту, форманты, временную диаграмму и другие характеристики речевого сигнала,

чтобы попытаться сформировать сигнал, схожий с оригиналом. Это воспроизведение

может быть в некоторой степени неестественным, и некоторые индивидуальные

характеристики говорящего будут утеряны.

1.

А.П. Алферов, А.Ю. Зубов, А.С. Кузьмин, А.В. Черемушкин. Основы криптографии:

Учебное пособие. – М.: Гелиос АРВ, 2005. стр. 25-32.

2.

В.М. Фомичев. Дискретная математика и криптология. Курс лекций. – М.:

ДИАЛОГ-МИФИ, 2003. стр. 110-115.

3.

Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. –

М.: ДМК Пресс, 2008. стр. 117-122.

Цель:

Рассмотреть криптосистему, как совокупность

взаимосвязанных элементов, совместное функционирование которых обеспечивает

защиту информации. Получить представление об основных критериях классификации

шифров.

Задачи:

1.

Изучить:

·

основные элементы

криптосистемы, их функциональное назначение;

·

принципы работы

блочных и поточных шифров, достоинства и недостатки;

·

предназначение,

способы генерации и использования ключей;

·

требования к

криптосистемам и шифрам.

2.

Приобрести компетенции:

·

классификации и

выбора криптоалгоритма для практического использования;

·

оценки

эффективности криптоалгоритма, с точки зрения общепринятых требований.

Содержание темы:

1.

Понятие криптосистемы.

2.

Блочные и поточные шифры.

3.

Ключевая система шифра.

4.

Основные требования к шифрам.

В настоящие время

вместо понятия шифра используется понятие криптографической системы с секретным

ключом, которая задается следующими пятью компонентами:

1. M- пространство

открытых текстов;

3. K - пространство

ключей;

4. Ek ( k Î K ) множество преобразований зашифрования:

Ek :

M →

C (k Î K)

5. Dk (k Î K) -

множество преобразований расшифрования:

Dk :

C →

M (k Î K)

Преобразования Ek и Dk для всех (k Î K) и любого

открытого текста mÎM должны

удовлетворять условию:

Dk [Ek (m)] = m

Обобщенная схема криптосистемы шифрования

показана на рис. 6. Исходный текст передаваемого сообщения (или хранимой

информации) М зашифровывается с помощью криптографического преобразования

Еk1 с

получением в результате шифртекста

С:

С = Ek1(М),

Рис. 6. Обобщенная схема криптосистемы шифрования

где k1 — параметр функции Е, называемый ключом шифрования.

Шифртекст С, называемый

еще криптограммой, содержит исходную информацию М в

полном объеме, однако последовательность знаков в нем внешне представляется

случайной и не позволяет восстановить исходную информацию без знания ключа

шифрования k1.

Ключ шифрования является тем элементом, с помощью которого можно

варьировать результат криптографического преобразования. Данный элемент может

принадлежать конкретному пользователю или группе пользователей и являться для

них уникальным. Зашифрованная с использованием конкретного ключа информация

может быть расшифрована только его владельцем (или владельцами).

Обратное

преобразование информации выглядит следующим образом:

М’ = Dk2(С).

Функция D является

обратной к функции Е и производит расшифрование шифртекста. Она также имеет

дополнительный параметр в виде ключа k2. Ключ

расшифрования k2 должен

однозначно соответствовать ключу k1, в

этом случае полученное в результате расшифрования сообщение М будет

эквивалентно М. При отсутствии верного ключа k2 получить исходное сообщение М’ = М с

помощью функции D невозможно.

Преобразование шифрования может быть

симметричным или асимметричным относительно преобразования расшифрования.

Соответственно, различают два основных класса криптосистем:

· симметричные криптосистемы;

· асимметричные криптосистемы.

Известно несколько классификаций криптографических

алгоритмов. Одна из них подразделяет КА в зависимости от числа ключей,

применяемых в конкретном алгоритме:

· бесключевые КА - не используют

в вычислениях никаких ключей;

· одноключевые КА - работают с

одним ключевым параметром (секретным ключом);

Рис. 7. Классификация криптографических алгоритмов

·

двухключевые КА - на различных стадиях работы в них

применяются два ключевых параметра: секретный и открытый ключи.

Существуют более детальные классификации,

например, показанная на рис. 7.

Согласно основному

правилу Керкгоффса множества Ek и Dk могут быть известны не

только криптографу, но и криптоаналитику. Секретность же сообщения

обеспечивается сокрытием того факта, какое именно преобразование из известного

множества используется для зашифрования.

Современные

криптосистемы с секретным ключом подразделяются на блочные и потоковые

(поточные).

Блочное шифрование характеризуется

тем, что информация предварительно разбивается на блоки фиксированной длины

(например, 64 или 128 бит). При этом в различных криптографических алгоритмах

или даже в разных режимах работы одного и того же алгоритма блоки могут

шифроваться как независимо друг от друга, так и «со сцеплением» - когда

результат шифрования текущего блока данных зависит от значения предыдущего

блока или от результата шифрования предыдущего блока.

Блочные шифры являются той основой, на

которой реализованы практически все симметричные криптосистемы. Симметричные

криптосистемы позволяют кодировать и декодировать файлы произвольной длины.

Практически все алгоритмы используют для преобразований определенный набор

обратимых математических преобразований.

Методика создания цепочек из

зашифрованных блочными алгоритмами байтов позволяет шифровать ими пакеты

информации неограниченной длины. Отсутствие статистической корреляции между

битами выходного потока блочного шифра используется для вычисления контрольных

сумм пакетов данных и в хэшировании паролей. На сегодняшний день разработано

достаточно много стойких блочных шифров.

Криптоалгоритм считается идеально

стойким, если для прочтения зашифрованного блока данных необходим перебор всех

возможных ключей до тех пор, пока расшифрованное сообщение не окажется

осмысленным. В общем случае стойкость блочного шифра зависит только от длины

ключа и возрастает экспоненциально с ее ростом.

К. Шеннон предложил для получения стойких

блочных шифров использовать два общих принципа: рассеивание и перемешивание.

Рассеивание представляет собой распространение влияния одного знака

открытого текста на много знаков шифртекста, что позволяет скрыть

статистические свойства открытого текста.

Перемешивание предполагает использование таких шифрующих преобразований,

которые усложняют восстановление взаимосвязи статистических свойств открытого и

шифрованного текстов. Однако шифр должен не только затруднять раскрытие, но и

обеспечивать легкость зашифрования и расшифрования при известном пользователю

секретном ключе.

Распространенным способом достижения

эффектов рассеивания и перемешивания является использование составного шифра,

то есть такого шифра, который может быть

реализован в виде некоторой последовательности простых шифров, каждый из

которых вносит свой вклад в значительное суммарное рассеивание и перемешивание.

В составных шифрах в качестве простых

шифров чаще всего используются простые перестановки и подстановки. При

перестановке просто перемешивают символы открытого текста, причем конкретный

вид перемешивания определяется секретным ключом. При подстановке каждый символ

открытого текста заменяют другим символом из того же алфавита, а конкретный вид

подстановки также определяется секретным ключом. Следует заметить, что в

современном блочном шифре блоки открытого текста и шифртекста представляют

собой двоичные последовательности обычно длиной 64 или 128 бит. При длине 64

бит каждый блок может принимать 264 значений. Поэтому подстановки выполняются в очень большом

алфавите, содержащем до 264 = 1019 «символов».

При многократном чередовании простых

перестановок и подстановок, управляемых достаточно длинным секретным ключом,

можно получить стойкий шифр с хорошим рассеиванием и перемешиванием.

Все действия, производимые блочным

криптоалгоритмом над данными, основаны на том факте, что преобразуемый блок

может быть представлен в виде целого неотрицательного числа из диапазона,

соответствующего его разрядности. Например, 32-битовый блок данных можно

интерпретировать как число из диапазона 0-4294 967 295. Кроме того, блок,

разрядность которого представляет собой «степень двойки», можно трактовать как

сцепление нескольких независимых неотрицательных чисел из меньшего диапазона

(указанный выше 32-битовый блок можно также представить в виде сцепления двух

независимых 16-битовых чисел из диапазона 0-65 535 или в виде сцепления

четырех независимых 8-битовых чисел из диапазона 0-255).

Характерным признаком блочных алгоритмов

является многократное и косвенное использование материала ключа. Это

определяется в первую очередь требованием невозможности обратного декодирования

в отношении ключа при известных исходном и зашифрованном текстах. Для решения

этой задачи в приведенных выше преобразованиях чаще всего используется не само

значение ключа или его части, а некоторая, иногда необратимая функция от

материала ключа. Более того, в подобных преобразованиях один и тот же блок или

элемент ключа используется многократно. Это позволяет при выполнении условия

обратимости функции относительно величины X сделать

функцию необратимой относительно ключа К.

В шифрах потока (поточных шифрах) шифрование делается в один момент

времени над одним символом (таким, как буква или бит). Пусть имеется поток

исходного текста, поток зашифрованного текста и поток ключей. Обозначим

исходный поток Р, поток зашифрованного текста – С и поток ключей – К. Тогда

работу поточной криптосистемы можно формализовать следующим образом:

Р = Р1Р2Р3,…

С = С1С2С3,….

К = (k1,k2,k3)

C1 = Ek1(P1),

C2 = Ek2(P2),

C3 = Ek3(P3)…

Символы исходного текста принимаются

алгоритмом шифрования по одному. Символы зашифрованного текста также создаются

по одному в один и тот же момент времени. Ключевой поток может быть определен

многими способами. Это может быть только одно значение, используемое

алгоритмом. Значения могут зависеть от исходного текста или символов

зашифрованного текста. Значения могут также зависеть от предыдущих ключевых

значений.

Потоковые

криптосистемы широко используются в военных и других системах близких к ним по

назначению для шифрования данных и преобразованных в цифровую форму речевых

сигналов. Это связано, прежде всего, с относительной простотой конструирования

и реализации генераторов псевдослучайных, шифрующих последовательностей на базе

теории линейных рекуррентных последовательностей над конечными полями и других

математических дисциплин. Однако главным фактором такого применения поточных

криптосистем является отсутствие размножения ошибок. Так как при передаче

данных и речевых сообщений в стратегической связи используются каналы

недостаточно высокого качества, то любая криптосистема, которая увеличивает и

без того нередкие ошибки, неприменима. Кроме указанных приложений поточные

криптосистемы используются и при передаче данных в локальных и глобальных сетях

ЭВМ, где их непрерывное действие препятствует эффективному криптоанализу.

Главное свойство

блочных криптосистем состоит в том, что каждый бит текста шифровки является

функцией почти всех бит соответствующего блока открытого текста, и никакие два

блока открытого текста не могут быть представлены одним и тем же блоком

шифротекста. Основное их преимущество состоит в том, что даже небольшие

изменения открытого текста или ключа вызывают большие и непредсказуемые

изменения в шифротексте. Однако существенным их недостатком является

распространение (размножение) ошибки внутри блока. Результатом изменения одного

бита в принятом блоке будет неправильное расшифрование всего блока.

Возможно образование

комбинированных криптосистем поточного и блочного типа с использованием лучших

свойств каждой из них. В таких системах поточное шифрование комбинируется с

перестановками бит в блоках. Открытый текст сначала шифруется на основе шифра

замены, а затем полученный шифротекст разбивается на блоки фиксированного

размера и в каждом блоке дополнительно реализуется под управлением ключа шифр

перестановки. В результате получается шифр, не размножающий ошибки, в котором

неизвестно, какому биту открытого текста соответствует бит шифровки, что

существенно повышает стойкость криптосистемы.

Ключ — это важнейший компонент шифра, отвечающий за выбор

преобразования, применяемого для зашифрования конкретного сообщения. Обычно

ключ представляет собой некоторую буквенную или числовую последовательность.

Эта последовательность как бы "настраивает"

алгоритм шифрования. Ключ шифрования является тем элементом, с помощью которого

можно варьировать результат криптографического преобразования. Данный элемент

может принадлежать конкретному пользователю или группе пользователей и являться

для них уникальным. Зашифрованная с использованием конкретного ключа информация

может быть расшифрована только его владельцем (или владельцами).

В целом при построении шифров могут использоваться

ключи разных типов: долговременные, суточные и сеансовые (для передачи каждого

конкретного сообщения).

Более детально характеристики ключей (ключевых систем)

будут рассмотрены ниже для каждой криптосистемы.

При проведении любой

криптоатаки обычно пользуются общепринятым в криптографии правилом

Керкгоффса. В книге «Военная криптография», изданной в

1) система должна быть

нераскрываемой, если не теоретически, то практически;

2) компрометация системы не

должна причинять неудобств ее пользователям;

3) секретный ключ должен

быть легко запоминаемым без каких-либо записей;

4) криптограмма должна быть

представлена в такой форме, чтобы ее можно было передать по телеграфу;

5) аппаратура шифрования

должна быть портативной и такой, чтобы ее мог обслуживать один человек;

6) система должна быть

простой. Она не должна требовать ни запоминания длинного перечня правил, ни

большого умственного напряжения.

Второе из этих правил

и стало называться правилом Керкгоффса. Суть его состоит в том, что при

проведении криптоанализа можно считать известной систему шифрования. Стойкость

(или надежность) шифрования должна определяться лишь секретностью ключа

шифрования.

Для современных криптографических систем защиты информации сформулированы

следующие общепринятые требования:

·

зашифрованное

сообщение должно поддаваться чтению только при наличии ключа;

·

число

операций, необходимых для определения использованного ключа шифрования по

фрагменту шифрованного сообщения и соответствующего ему открытого текста,

должно быть не меньше общего числа возможных ключей;

·

число

операций, необходимых для расшифровывания информации путем перебора

всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы

возможностей современных компьютеров (с учетом возможности использования

сетевых вычислений);

·

знание

алгоритма шифрования не должно влиять на надежность защиты;

·

незначительное

изменение ключа должно приводить к существенному изменению вида зашифрованного

сообщения даже при использовании одного и того же ключа;

·

структурные

элементы алгоритма шифрования должны быть неизменными;

·

дополнительные

биты, вводимые в сообщение в процессе шифрования, должен быть полностью и

надежно скрыты в шифрованном тексте;

·

длина

шифрованного текста должна быть равной длине исходного текста;

·

не

должно быть простых и легко устанавливаемых зависимостью между ключами,

последовательно используемыми в процессе шифрования;

·

любой

ключ из множества возможных должен обеспечивать надежную защиту информации;

·

алгоритм

должен допускать как программную, так и аппаратную реализацию, при этом

изменение длины ключа не должно вести к качественному ухудшению алгоритма

шифрования.

1.

А.П. Алферов, А.Ю. Зубов, А.С. Кузьмин, А.В. Черемушкин. Основы криптографии: Учебное

пособие. – М.: Гелиос АРВ, 2005. стр. 32-39.

2.

В.М. Фомичев. Дискретная математика и криптология Курс лекций. – М.:

ДИАЛОГ-МИФИ, 2003. стр. 115-121.

3.

Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. –

М.: ДМК Пресс, 2008. стр. 122-131.

Цель:

Получить представление о

криптографической стойкости шифров – основной характеристике данного

математического преобразования, методах ее формирования, а также классификации

криптоалгоритмов по различным критериям стойкости.

Задачи:

1.

Изучить:

·

методические

подходы к оценке криптостойкости шифров;

·

проблемные вопросы,

возникающие при генерации ключей и подготовке сообщений к шифрованию;

·

практическую

реализацию идеального (совершенного) способа шифрования.

2.

Приобрести компетенции:

·

анализа

представленных на рынке криптоалгоритмов;

·

выбора

криптоалгоритмов по критерию «эффективность/стоимость».

Содержание темы:

1.

Криптографическая стойкость шифров.

2.

Ненадежность ключей и сообщений.

3.

Совершенные шифры.

4.

Безусловно, стойкие и вычислительно стойкие шифры.

Надежность или

стойкость шифров определяется объемом работы криптоаналитика, необходимой для

их вскрытия. Шифрсистема может служить объектом нападения противника,

располагающего разного уровня интеллектуальным и вычислительным потенциалом.

Нападающий может быть одиночкой хакером, имеющим персональный компьютер. Задача

криптоанализа может интересовать некую фирму, обладающую солидным персоналом и

оборудованием. Наконец, речь может идти о работе по добыванию информации мощной

государственной организацией типа АНБ США. Возможности потенциального

противника определяют требования, предъявляемые к надежности шифрования.

Исходная информация и

цели криптоаналитика могут быть разными. Несомненно, основная цель состоит в

получении конфиденциальной информации. Целью нападения может служить также

примененный секретный ключ, с помощью которого криптоаналитик может вскрывать

другие криптограммы. Шифрсистема может быть надежно защищенной от одних угроз и

быть уязвимой по отношению к другим. Попытки противника по добыванию зашифрованной

информации называют криптоатаками.

Шифры, используемые

специальными службами, всемерно охраняются. Это обусловлено необходимостью

дополнительного запаса прочности, поскольку до сих пор создание шифров с доказуемой

стойкостью является очень сложной проблемой. Обоснование надежности

шифрсистем осуществляется, как правило, теоретически и экспериментально при

моделировании криптоатак с привлечением группы высококвалифицированных

специалистов, которым предоставляются благоприятные условия для работы и необходимая

техника. На государственном уровне гарантию надежности криптографической защиты

дают уполномоченные для этой цели организации.

Рассмотрение вопросов

надежности шифрования невозможно без введения качественной и количественной

мер. В криптографии рассматривают два подхода к стойкости — теоретическую

стойкость и практическую (или вычислительную) стойкость. Но

прежде рассмотрим основной элемент шифра – ключ.

Длина ключа почти ничего не определяет в безопасности.

Внутри замка на входной двери вашего дома есть множество штырьков. Для каждого

из них существуют различные возможные положения. Когда кто-то вставляет ключ в

замочную скважину, все штырьки перемещаются в определенные позиции. Если

положение, в которое ключ ставит штырьки, как раз то, которое необходимо, чтобы

замок открылся, то он открывается. Если нет — не открывается.

У замков, наиболее часто используемых в жилых домах,

пять штырьков, каждый из которых может располагаться в одном из десяти

различных положений. Это означает, что существует 100 000 возможных ключей.

Взломщик с огромной связкой ключей может перебрать все ключи один за другим и,

в конце концов, попасть внутрь. Ему лучше набраться терпения, поскольку если

даже он тратит на один ключ 5 секунд, ему потребуется примерно 69 часов, чтобы

найти подходящий ключ.

Однако ни один взломщик не стал бы стоять перед вашей

дверью 69 часов. Он, скорее всего, откроет замок отмычкой, просверлит его,

вышибет дверь, разобьет окно или просто спрячется в кустах до тех пор, пока вы

не отправитесь на прогулку. Замок с большим количеством штырьков и положений не

обеспечит вашему дому большую безопасность, поскольку атака, которая таким

образом затрудняется — перебором еще большего количества ключей — не та атака, о

которой стоит задумываться особо. До тех пор пока количества штырьков

достаточно, чтобы сделать недопустимой такую атаку, вам не следует о ней

беспокоиться. То же самое справедливо для криптографических ключей. Если они

достаточно длинные, то лобовые атаки просто лежат за пределами человеческих

возможностей.

Но здесь следует позаботиться о двух вещах. Во-первых,

о качестве алгоритма шифрования, а во-вторых, о качестве ключа. Какой ключ

является «достаточно длинным», зависит от обеих этих вещей.

Но в первую очередь нужно разъяснить понятие энтропии.

Энтропия — мера беспорядка или, более конкретно в

контексте криптографии мера неопределенности. Чем больше неопределенность, тем

больше энтропия. Например, случайно выбранный человек из обычной популяции

является или мужчиной, или женщиной, в этом случае переменная «пол» составляет

один бит энтропии. Если случайный человек сообщает, кто из четырех «Битлз» ему

больше нравится, и все варианты равновероятны, этому соответствуют два бита

энтропии. Пол члена женской олимпийской команды по бегу — это величина, у

которой нет энтропии — они все женщины. Энтропия предпочтений одного из «Битлз»

на собрании фан-клуба Джона Леннона существенно меньше двух битов, поскольку

наиболее вероятно, что выбранный наугад человек предпочитает Джона. Чем больше

определенность переменной, тем меньше энтропия.

То же самое верно для криптографических ключей. То,

что алгоритм использует 128-битовый ключ, не означает, что у него 128 бит

энтропии для ключа. Или точнее, лучший способ сломать данную реализацию

128-битового алгоритма шифрования может состоять не в том, чтобы перебрать все

ключи. «128 бит» — это просто мера максимального количества работы, которая

потребуется, чтобы восстановить ключ; но про минимум ничего не сказано.

Затем следует позаботиться о происхождении ключа. Все

вычисления, касающиеся длины ключа, производились, исходя из предположения, что

каждый ключ имеет при создании максимальную энтропию. Другими словами, все

варианты ключа равновероятны, что генератор случайных чисел, создавший ключ,

работает идеально. Это допущение не совсем верно.

Многие ключи создаются на основе паролей и ключевых

фраз. Система, принимающая пароль из 10 ASCII-символов, предоставляет для него

80 бит, но ее энтропия будет значительно меньше 80 бит. Некоторые символы ASCII

никогда не появляются, а пароли, которые представляют собой реальные слова (или

что-то похожее на слова), гораздо вероятнее, чем произвольные строки символов.

Оценки энтропии для английского языка, меньшие 1,3 бит

на символ; у пароля энтропия меньше, чем 4 бит на символ. Это значит, что

пароль из 8 символов будет приблизительно соответствовать 32-битовому ключу, а

если вы захотите 128-битовый ключ, вам нужен пароль из 98 символов (на базе

английского алфавита). Видите ли, разумный взломщик не будет перебирать все

возможные пароли по порядку. Он сначала испробует наиболее вероятные, а затем

проверит остальные — в порядке убывания вероятности. Он проверит тривиальные

пароли (типа «пароль» или «1234»), после этого — весь английский словарь, а

затем различные заглавные буквы, цифры и т. п. Это называют словарной атакой.

Второй предмет заботы — это качество алгоритма

шифрования. Все предыдущие расчеты предполагали, что алгоритм получал ключи при

помощи вычислений и использовал их совершенным образом. Если в алгоритме есть

слабые места, доступные для атаки, это существенно снижает энтропию

ключей. Например, алгоритм А5/1,

используемый европейской сетью сотовых телефонов GSM, имеет 64-битовый ключ, но

может быть взломан за время, требующееся для взлома 30-битового ключа при

помощи атаки «в лоб». Это значит, что хотя у алгоритма имеется ключ с

64-битовой энтропией, он задействует для ключа только 30 бит энтропии.

Вы можете с тем же успехом использовать хороший

алгоритм с 30-битовым ключом. По этой причине проходит довольно много времени,

прежде чем шифровальщики начинают доверять новому алгоритму. Когда кто-то

предлагает новый алгоритм, у него есть определенная длина ключа. Но

обеспечивает ли алгоритм реально ту энтропию, которая заявлена? Может потребоваться

несколько лет анализа, прежде чем мы поверим, что он это делает. И даже тогда

мы можем легко ошибиться: возможно, кто-то придумает новые математические

подходы, которые понизят энтропию алгоритма и сломают его. Поэтому рекламу

программ, в которых обещаются тысячебитовые ключи, трудно воспринимать серьезно

— ее создатели не имеют понятия, как работают ключи и энтропия.

Рассмотрим идеальный способ шифрования. Он называется одноразовым

блокнотом и был изобретен в 1917 году Мэйджором Джозефом Моборном ( Major Joseph Mauborgne) и Гилбертом Вернамом (Gilbert Vernam)

из AT&T. В классическом понимании одноразовый блокнот является большой

неповторяющейся последовательностью символов ключа, распределенных случайным

образом, написанных на кусочках бумаги и приклеенных к листу блокнота.

Первоначально это была одноразовая лента для

телетайпов. Отправитель использовал каждый символ ключа блокнота для шифрования

только одного символа открытого текста. Шифрование представляет собой сложение

по модулю 26 символа открытого текста и символа ключа из одноразового блокнота.

Каждый символ ключа используется только единожды и для единственного

сообщения. Отправитель шифрует сообщения и уничтожает использованные страницы

блокнота или использованную часть ленты. Получатель, в свою очередь, используя

точно такой же блокнот, дешифрирует каждый символ шифротекста. Расшифровав

сообщение, получатель уничтожает соответствующие страницы блокнота или часть

ленты. Новое сообщение - новые символы ключа. Например, если сообщением

является:

ONЕTIMHPAD а

ключевая последовательность в блокноте:

TBFRGKARFM то шифротекст будет выглядеть как:

IPKLPSFHGQ так как

Q + T mod 26 = I

N

+ В mod

26 = Р

Е + F mod 26 = К

и т. д.

В предположении, что злоумышленник не сможет получить

доступ к одноразовому блокноту, использованному для шифрования сообщения, эта

схема совершенно безопасна. Данное шифрованное сообщение на вид соответствует

любому открытому сообщению того же размера.

Так как все ключевые последовательности совершенно одинаковы (помните,

символы ключа генерируются случайным образом), у противника отсутствует

информация, позволяющая подвергнуть шифротекст криптоанализу. Кусочек

шифротекста может быть похож на:

POYYAEAAZX, что

дешифрируется как:

SALMONEGGS или на:

ВXНСIВMTVI,

что

дешифрируется как:

GREENFLUID

Повторю еще раз: так как все открытые тексты равновероятны, у

криптоаналитика нет возможности определить, какой из открытых текстов является

правильным. Случайная ключевая последовательность, сложенная с неслучайным

открытым текстом, дает совершенно случайный шифротекст, и никакие

вычислительные мощности не смогут это изменить.

Необходимо напомнить, что символы ключа должны генерироваться случайным

образом. Любые попытки вскрыть такую схему сталкиваются со способом, которым

создается последовательность символов ключа. Использование генераторов

псевдослучайных чисел не считается, у них всегда неслучайные свойства. Если вы

используете действительно случайный источник - это намного труднее, чем кажется

на первый взгляд,- это совершенно безопасно. Другой важный момент ключевую

последовательность никогда нельзя использовать второй раз. Даже если вы

используете блокнот размером в несколько гигабайт, то если криптоаналитик

получит несколько текстов с перекрывающимися ключами, он сможет восстановить

открытый текст. Он сдвинет каждую пару шифротекстов относительно друг друга и

подсчитает число совпадений в каждой позиции. Если шифротексты смещены

правильно, соотношение совпадений резко возрастет - точное значение зависит от

языка открытого текста. С этой точки зрения криптоанализ не представляет труда.

Не используйте ключевую последовательность повторно.

Идея одноразового блокнота легко расширяется на двоичные данные. Вместо

одноразового блокнота, состоящего из букв, используется одноразовый блокнот из

битов. Вместо сложения открытого текста с ключом одноразового блокнота

используйте XOR. Для дешифрирования примените

XOR к шифротексту с тем же одноразовым блокнотом. Все

остальное не меняется, и безопасность остается такой же совершенной.

Все это хорошо, но существует несколько проблем. Так как ключевые биты

должны быть случайными и не могут использоваться снова, длина ключевой

последовательности должна равняться длине сообщения. Одноразовый блокнот удобен

для нескольких небольших сообщений, но его нельзя использовать для работы по

каналу связи с пропускной способностью 1,544 Мбит/с. Вы можете хранить 650

Мбайт случайных данных на CD-ROM,

но и тут есть проблемы. Во-первых, вам нужно только две копии случайных битов,

но CD-ROM экономичны только при больших

тиражах. И во-вторых, вам нужно уничтожать использованные биты. Для CD-ROM

нет другой возможности удалить информацию кроме как физически разрушить весь

диск. Гораздо больше подходит цифровая лента.

Даже если проблемы распределения и хранения ключей решены, вам придется

точно синхронизировать работу отправителя и получателя. Если получатель

пропустит бит (или несколько бит пропадут при передаче), сообщение потеряет

всякий смысл. С другой стороны, если несколько бит изменятся при передаче (и ни

один бит не будет удален или добавлен - что гораздо больше похоже на влияние

случайного шума), то лишь эти биты будут расшифрованы неправильно. Но

одноразовый блокнот не обеспечивает проверку подлинности.

При рассмотрении

вопроса о теоретической стойкости шифров отвлекаются от реальных временных и

стоимостных затрат по вскрытию шифра (что определяет подход к практической

стойкости). Во главу угла ставится принципиальная возможность получения

некоторой информации об открытом тексте или использованном ключе. Впервые такой

подход исследовал К. Шеннон. Он рассматривал уже знакомую нам модель шифра и

единственную криптоатаку на основе шифртекста. Проследим за его рассуждениями.

Как мы указывали, конечной целью работы криптоаналитика является текст

сообщения или ключ шифрования. Однако весьма полезной может быть даже некоторая

вероятностная информация об открытом тексте. Например, уже предположение о том,