Московская финансово-промышленная академия

Храмцов П.Б.

Информационные сети

Москва, 2004

УДК 004.

ББК 32.973.202

Х 897

Храмцов П.Б. Информационные сети / Московская финансово-промышленная академия. - М., - 2004. - 290 с.

Рекомендовано Учебно-методическим объединением по образованию в области прикладной информатики в качестве учебного пособия для студентов высших учебных заведений, обучающихся по специальности 351400 «Прикладная информатика (по областям)» и другим междисциплинарным специальностям.

© Храмцов П.Б., 2004

© Московская финансово-промышленная академия, 2004

Содержание

1.2. Подключение локальной или корпоративной сети к Internet

1.3. Маршрутизация в сетях TCP/IP

1.6. Организация информационного обслуживания на основе технологий Internet

1.7. Проблемы безопасности сетей TCP/IP

Раздел 2. Основы межсетевого обмена в сетях TCP/IP

2.1. Структура стека протоколов TCP/IP

2.2. Основные протоколы стека TCP/IP

2.3. Принципы построения IP-адресов

2.6. Основные принципы IP-маршрутизации

2.7. Настройка операционной системы и сетевые интерфейсы

2.8. Настройка сетевых интерфейсов

2.9. Маршрутизация, протоколы динамической маршрутизации, средства управления маршрутами

2.10. Анализ и фильтрация TCP/IP пакетов

Раздел 3. Информационные сервисы Internet

3.2. Электронная почта в Internet

3.3. Эмуляция удаленного терминала. Удаленный доступ к ресурсам сети

3.4. Обмен файлами. Служба архивов FTP

3.5. Администрирование серверов World Wide Web

3.6. Информационно-поисковые системы Internet

Раздел

1. Введение. Основные проблемы администрирования

сетей TCP/IP

и информационных технологий Internet

В последнее время наблюдается быстрый рост числа сетей, подключенных к сообществу компьютерных сетей Internet. Темпы этого роста носят экспоненциальный характер. Популярность Internet определяется наличием простого в использовании программного обеспечения, отработанной технологии межсетевого обмена и большого количества информационных материалов, размещенных в сети за 25 лет ее существования.

|

|

Рис. 1.1. Рост числа машин, подключенных к сети Internet (MLotter, Network Wizards)

До 80% всех информационных ресурсов Internet расположено в США. По этой причине наиболее критичные пути доступа к информационным ресурсам Internet - это каналы, связывающие российский сектор сети с США.

Фактически, именно американский сектор Internet задает основные тенденции развития сети. По этой причине до 1995 года включительно наиболее пристально изучался трафик по опорной сети (backbone) Национального Научного Фонда США (National Scientific Foundation), который являлся основой американской части Internet. К сожалению, к концу 1995 года фонд принял решение о раздаче отдельных частей этой опорной сети в частные руки, что привело к невозможности получения статистики использования информационных ресурсов сети.

Во многом такое решение было продиктовано увеличением доли коммерческого использования сети. Если в 1994 году только 30% всего трафика приходилось на коммерческие информационные ресурсы, то в 1996 году коммерческая реклама стала составлять почти 80% всех информационных материалов, размещенных в сети. Коммерческое использование технологии Internet продолжает набирать обороты, и уже привело к появлению нового термина Intranet, который обозначает применение информационных технологий Internet для нужд компаний и корпораций в качестве основы их корпоративных информационных ресурсов.

|

|

Рис. 1.2. Динамика применения различных информационных технологий Internet

Все выше сказанное заставляет сейчас говорить не просто об организации TCP/IP сетей и подключении их к Internet, но и об организации централизованного обслуживания клиентов в рамках информационных технологий Internet.

Следует заметить, что мировые тенденции использования сети не очень сильно отличаются от отечественных реалий. Достаточно сравнить использование американского backbone и статистику по использованию российской сети Freenet, чтобы убедиться в этом.

Точно также, как и в NSFNET, в российской сети наибольшая часть трафика приходится на FTP. Это можно объяснить тем, что все большую популярность приобретают программы бета-тестирования продуктов с использованием сети. Современные дистрибутивы - это файлы объемом до десятка мегабайтов. Никакой трафик World Wide Web, не может сравниться с передачей такого количества информации, хотя уже вплотную и подошел к FTP и занимает второе место.

|

|

Рис. 1.3. Структура трафика

World Wide Web - это второй после FTP ресурс, который пользуется наибольшей популярностью среди пользователей Internet. В настоящее время объем трафика World Wide Web медленно, но верно приближается к объему трафика FTP. Происходит это главным образом за счет использования графики и перехода на режим обмена информацией в рамках продолжительной сессии.

Вслед за FTP и World Wide Web следует электронная почта. В настоящее время по почте передается не только текстовая информация, но и двоичная информация, которой являются программы, графические образы, видеоматериалы и звукозаписи.

На четвертое место в 1996 году вышел режим доступа к информационным ресурсам в режиме эмуляции удаленного терминала - telnet. Информационных ресурсов, доступ к которым осуществляется в режиме удаленного терминала в Internet, за 25 лет его существования накоплена масса. Это один из наиболее простых способов переноса локальных информационных систем в технологию Internet, т.к. он не требует переделки баз данных и программного обеспечения, которое используется при доступе.

Однако, telnet стал четвертым не потому, что безудержно растет его популярность. Просто популярность другой информационной технологии, Gopher, продолжает снижаться. Gopher вытесняется из Internet World Wide Web’ом. Однако, в силу того, что многие университеты до сих пор используют Gopher, и эта система не требует применения дорогостоящего оборудования, сервис Gopher еще долго будет существовать в Сети.

В данном коротком обзоре текущего состояния и тенденций развития информационных ресурсов Internet хотелось бы остановиться еще на одном моменте - эффективности использования сети информационными технологиями.

|

|

Рис. 1.4. Пакеты и байты (Основы межсетевого обмена в сетях TCP/IP)

Во 2 разделе мы подробно разберем особенности транспорта TCP/IP, здесь же хочется отметить, что различные информационные сервисы используют этот транспорт с разной эффективностью. Так, например FTP, основанный на принципе организации обмена в рамках сессии взаимодействия пользователя с сервером FTP-архива, использует транспорт TCP довольно эффективно, в то время как http, базовый протокол World Wide Web, делает это крайне неэффективно. В результате, до 30% ресурсов сети уходит не на информационный обмен, а на служебный трафик. Это хорошо заметно при рассмотрении графиков, на которых кроме байтов переданных по тому, или иному протоколу, указывается также и число пакетов. Чем больше разница, тем эффективнее работает система, т.к. меньше служебных обменов приходится на каждый переданный байт.

Однако тема данного материала, не информационные ресурсы Internet, а администрирование сети подключенной к Internet и сервисов Internet, в этой сети установленных. В рамках этой темы можно выделить несколько основных проблем, с которыми сталкивается администратор такой системы:

· Организация сети TCP/IP;

· Подключение локальной или корпоративной сети к Internet;

· Определение и управление маршрутами передачи информации в этой сети, или, другими словами, проблема маршрутизации;

· Получение доменного имени для организации, т.к. запомнить числовые адреса задача трудная и, с учетом числа машин в сети, не выполнимая. По вашему доменному имени всегда пользователи смогут добраться до информационных ресурсов вашей организации;

· Обмен электронной почтой как внутри организации, так и с адресатами за ее пределами;

· Организация информационного обслуживания на базе технологий Internet, плавно перетекающая в технологию Intranet;

· Проблема безопасности сети TCP/IP.

Остановимся на каждом из этих направлений деятельности администратора системы или группы администраторов более подробно.

1.1. Организация сети TCP/IP

Прежде, чем организовывать сеть TCP/IP следует достаточно хорошо разбираться в принципах ее функционирования. В отличие от многих других сетей, в TCP/IP практически на каждой машине следует иметь массу информации необходимой для ее настройки, которая по сети не передается. В этом есть как свои преимущества, так и свои недостатки.

Недостатки сводятся к довольно большой ручной работе по настройке каждой машины, каждого сетевого интерфейса. При этом предварительно должна быть продумана топология сети, ее физическая и логическая схемы, определено оборудование. Обязательным условием для организации TCP/IP сети является получение блока адресов Internet для всего множества сетевых интерфейсов. Данную процедуру принято называть «получение сетки».

Блок адресов, обычно, выделяется провайдером, через которого локальная сеть подключается к Internet.

При организации локальной сети, которая не будет подключена к Internet, можно официально никакой сетки не получать, а ее номер придумать, но если позже возникнет необходимость подключения к Internet, получить адреса все равно придется, но при этом придется также производить изменения во всех машинах локальной сети, меняя настройки сетевых интерфейсов.

После того как физическая сеть собрана, администратор должен собственноручно назначить на каждой машине адреса интерфейсам. Обычно это делается с консоли того компьютера, который настраивается для работы в сети. В последнее время появилась возможность динамической настройки с одного рабочего места всех машин сети. Однако, как и в любом деле, кроме явных преимуществ есть и срытые недостатки такого подхода. Главный из них - это учет статистики работы с каждой из машин системы. При динамическом назначении адресов машина может в разное время получать разные адреса, что не позволяет по адресу проидентифицировать машину. Многие же системы анализа трафика основываются на том, что соответствие между адресом и компьютером неизменно. Именно на этом принципе построены многие системы защиты от несанкционированного доступа.

Другой причиной, заставляющей жестко назначать адреса компьютерам сети, является необходимость организации информационных сервисов на серверах сети. TCP/IP не имеет механизма оповещения рабочих мест о месте нахождении сервиса. Широковещание вообще не очень распространено в сетях TCP/IP, в отличие от сетей Novell или Microsoft. Каждый хост знает о наличии того или иного сервиса либо из файла своей настройки (например, указываются шлюз в другие сети или сервер доменных имен), либо из файлов настроек прикладного программного обеспечения. Так, например, сервер World Wide Web не посылает никакого широковещательного сообщения о том, что он установлен на данном компьютере в данной сети.

Преимущество такого подхода заключается в низком трафике, порождаемом сетью TCP/IP. Этот трафик иногда очень значительно отличается от трафика Novell, например. Кроме этого практически любое оборудование позволяет фильтровать трафик TCP/IP, что сильно облегчает сегментацию сети и делает ее легко структурируемой.

Сеть TCP/IP обладает практически теми же базовыми сервисами, что и другие локальные сетевые технологии. Система позволяет работать в режиме удаленного терминала, организовывать распределенную файловую систему, сетевую печать и т.п.

Иногда приходится слышать, что обмен в рамках TCP/IP, например, при копировании файлов с локального диска на удаленный, смонтированный на данный локальный компьютер происходит медленнее, чем скажем в сети Microsoft или Netware. Во-первых, это сильно зависит от прикладного программного обеспечения, а во-вторых, в отличии от Netware или Microsoft для сети TCP/IP нет разницы между машинами, которые стоят в соседней комнате, или установлены на разных континентах. Для монтирования удаленной файловой системы нет необходимости в использовании межсетевого протокола для доставки протоколов локальной сети, т.к. стек TCP/IP сам по себе реализует этот межсетевой обмен.

В рамках организации сети TCP/IP в последнее время все больше внимание уделяется организации удаленных рабочих мест. Особенно это характерно для организаций, которые используют труд надомников. Здесь имеются в виду не старушки, которые вяжут носки, а потом продают их на вещевых рынках, и не телефонистки, которые принимают сообщения для мелких коммерческих организаций. Речь идет о программистах или других сотрудниках, которые используют модемную связь для оперативного обмена информацией, доступа к информационным ресурсам, или обмена электронной почтой.

Развитие средств коммуникации и наличие специального набора протоколов и программного обеспечения, их реализующего, позволяет организовать такие рабочие места в рамках сетей TCP/IP без особых проблем.

1.2. Подключение локальной или корпоративной сети к Internet

Подключение локальной сети TCP/IP к Internet осуществляется через местного провайдера. Обычно это та же организация, у которой был получен блок адресов для локальной сети.

Администратор локальной сети должен определить, какая машина локальной сети будет выполнять функции шлюза, именно так называется устройство, которое используется для соединения двух сетей. В настоящее время, все шире и шире, вместо машин используются специальные устройства, маршрутизаторы. Маршрутизаторы - это спец. компьютеры, которые распознают массу различных протоколов и способны правильно направлять пакеты информации из одной сети в другую. Стоит маршрутизатор столько же, сколько стоит самый “накрученный” персональный компьютер. Если подключаемая сеть большая и требуется мощное устройство для обслуживания ее внешнего трафика, то приобретение маршрутизатора оправдано, если же сеть небольшая, то можно обойтись персональным компьютером, на который следует установить соответствующее программное обеспечение.

Задача подключения локальной сети довольно простая, если только это не сеть, распределенная в пространстве, т.е. не Wide Area Network (WAN). Здесь проблема подключения к Internet приобретает как бы два направления:

· Собственно подключение различных сегментов к Internet;

· Организация сети компании средствами Internet.

Если говорить о подключении сегментов, то здесь для каждого из сегментов следует выполнить весь комплекс работ, который был описан в предыдущем разделе, т.е. получить блок адресов, сконфигурировать машины каждой из сетей, организовать сбор статистики и, если необходимо, систему динамической настройки машин.

При организации сети компании распределенной по большой площади средствами Internet, то здесь нужно позаботиться о надежной маршрутизации, своевременном обмене информацией и о защите этой информации от несанкционированного доступа. Кроме того, следует организовать информационное обслуживание, единое для всех частей такой распределенной структуры.

Организация распределенной структуры может быть выполнена либо путем использования своих собственных возможностей (аренда физической сети передачи данных), либо за счет использования существующей сети российских Internet-провайдеров. При выборе того или иного решения, как правило, во внимание принимается множество факторов, главными из которых могут быть факторы, не связанные с техническими решениями.

Понимание способов обмена данными через Internet важно и в том случае, когда организуют виртуальные локальные сети на базе протоколов, отличных от TCP/IP, но когда протоколы TCP/IP используются в качестве средства транспорта исходных сообщений из одного сегмента сети в другой.

Приведенный в разделе 4 перечень Internet-провайдеров и предоставляемых ими услуг призван упорядочить представление о возможностях российского сектора Internet и определить основные направления деятельности российских компаний, которые эти возможности предоставляют.

1.3. Маршрутизация в сетях TCP/IP

До тех пор пока вся локальная сеть представляет из себя простой сегмент сети Ethernet, не возникает проблем с приемом и передачей сообщений в рамках этой сети. Однако, стоит сеть разбить на несколько сегментов и установить шлюзы между ними, как сразу возникает проблема маршрутизации сообщений в этой сети.

Здесь уместно остановиться на том факте, что сеть Internet - это сеть коммутации пакетов. Это значит, что прежде чем отправить сообщение по сети, это сообщение «нарезается» на более мелкие части, которые называются пакетами, и вот эти самые пакеты и отправляются по сети. Сеть Internet интересна тем, что информацию о месте назначения каждый пакет несет в себе самом. Решение о том, в какую сторону направлять пакет принимается шлюзом в момент прохождения пакета через этот шлюз. Если в один момент времени некоторый путь от места отправления к месту назначения существует, то шлюз отправит пакет, который в этот момент времени через него проходит по этому пути. Если в следующий момент времени путь по какой-либо причине исчезнет, то шлюз отправит пакет по другому пути. При этом оба пакета могут принадлежать одному и тому же сообщению. В месте назначения пакетов не имеет значения последовательность получения пакетов, т.к. пакеты в себе несут также и информацию о своем месте внутри сообщения.

Такое свойство Internet обеспечивает надежную доставку сообщений в любую точку сети даже при ее неустойчивой работе. Однако, все это достигается не просто так, а за счет специального механизма, который называется маршрутизация. Основа маршрутизации - это таблица маршрутов на каждом из компьютеров в сети и правила изменения этой таблицы в случае изменения состояния самой сети.

Маршрутизация - это средство не только прокладки маршрутов, но и средство блокирования маршрутов пересылки пакетов по сети. Если таблицы настроены неправильно, то в лучшем случае пакеты будут доставляться медленно, а в худшем случае они будут доставляться не туда куда следует, что может привести к нарушению безопасности сети передачи данных. Очень часто средства маршрутизации используют для атак на системы, включенные в Internet. Известны, так называемые, ICMP-штормы, когда пакеты определенного вида могут блокировать прием/передачу информации по сети.

Если администратор по тем или иным причинам должен закрыть часть своей сети от доступа с других машин Internet, то в этом случае также можно использовать таблицу маршрутов, удаляя из нее определенные пути, или блокируя их другими средствами контроля сетевого трафика.

В разделе, посвященном проблемам маршрутизации, мы специально подробно остановимся на понятиях внутренней сети и автономной системы, а также на различиях в дисциплине прокладки маршрутов, базирующихся на этих понятиях.

И последнее замечание о проблемах маршрутизации связано с тем, что если администратор хочет, чтобы его система была видна из Internet, т.е. чтобы информационными ресурсами данной сети можно было пользоваться как внутри сети, так и за ее пределами, он должен данную сеть прописать в таблицах маршрутов провайдеров, к которым данная сеть подключена. Это взаимодействие носит не столько технический, сколько организационный характер и может занимать гораздо больше времени, чем доставка пакета из Москвы в Нью-Йорк.

1.4. Система доменных имен

Система доменных имен занимает одно из центральных мест среди информационных сервисов Internet. Это место столь велико, что часто пользователи сети отождествляют ошибки при работе системы доменных имен с ошибками работы самой сети.

И действительно, большинство информационных ресурсов сети пользователям известны по их доменным именам. Это справедливо как для адресов электронной почты, так и для схем доступа к информационным ресурсам World Wide Web. В любом адресе центральное место занимает доменное имя компьютера, на котором ресурс расположен.

Если речь идет о маленькой сети TCP/IP, то служба доменных имен Internet в данном случае не нужна. Можно обойтись простым соответствием между доменным именем и адресом Internet. Однако для организации больших сетей или виртуальных сетей через Internet, доменные имена становятся необходимыми, и проблема управления этими адресами ложится на плечи администратора сети.

Если же информационные ресурсы сети должны быть доступны из Internet, то требования к системе доменных имен становятся еще более жесткими. Сервис доменных имен должен быть согласован с администрацией домена, из которого для данной организации выделяется поддомен, и должны быть выполнены требования надежного функционирования сервиса. Это заставляет администратора искать возможность размещения дублирующих серверов данного сервиса на машинах за пределами своего домена или на машинах, имеющих независимое подключение к Internet в рамках одного и того же домена.

Сервис доменных имен допускает и разделенное управление поддоменами. Особенно это актуально для сетей, имеющих распределенную структуру. Очень трудно из одного места уследить за всем, что может твориться в филиале за сотни километров, гораздо проще часть прав по управлению удаленной частью сети возложить на местную администрацию. В этом случае происходит делегирование управления поддоменом.

От реактивности работы сервиса доменных имен зависит во многом работа всей сети в целом. Очень часто медленная скорость получения ответов на запросы к сервису доменных имен может приводить к отказам на обслуживание другими серверами информационных ресурсов Internet. Типичным примером может быть доступ к информационным страницам World Wide Web или архивам FTP. Время ожидания адреса ресурса у многих прикладных программ ограничено, и, как следствие, программы не начинают обслуживание по причине отсутствия адреса.

Сильное влияние на скорость работы сервиса доменных имен оказывает правильное планирование доменов и разбиение этих доменов на поддомены. Особое внимание при этом обычно уделяют обратному соответствию между адресами и именами, т.к. здесь разбиение более детальное, чем при определении соответствия между именами и адресами.

Для того, чтобы о вашем домене знали в сети, необходимо домен зарегистрировать. Для этого направляются специальные заявки в организацию, управляющую доменом, в который входит ваш домен. Заявки имеют определенный стандартом вид и обрабатываются роботом-автоматом, что иногда может приводить к серьезным задержкам в процедуре регистрации.

1.5. Обмен электронной почтой

Обычно все книги и руководства по управлению сетями TCP/IP сводятся к четырем вещам: настройка сетевых интерфейсов, маршрутизация, служба доменных имен и электронная почта. Таким образом, лишний раз подчеркивается важность этого средства коммуникации пользователей сети Internet.

Существование электронной почты в Internet имеет свою историю, которая очень сильно влияет на принципы администрирования этого информационного ресурса. На заре становления сети электронная почта пересылалась между машинами по протоколу UUCP (Unix-Unix-CoPy). В эту пору использовалась совсем другая форма адреса электронной почты, нежели та, к которой привыкли мы в настоящее время. После того, как скорость передачи данных по сети резко увеличилась и стало возможным передавать почту с той же скоростью, что и сообщения режима on-line, в Internet был принят другой стандарт протокола обмена электронной почтой - SMTP (Simple Mail Transfer Protocol). Кроме этого, была введена новая форма почтового адреса абонента электронной почты, основанная на доменном имени.

К сожалению, российский сектор Internet успел захватить период работы с электронной почтой, когда в качестве основного протокола использовался протокол UUCP. Сеть Relcom начинала как сеть электронной почты, где у пользователей устанавливалась программ UUPC - адаптированный вариант коммуникационной программы из системы UUCP.

Главной причиной того, что в Relcom использовался протокол UUCP, называют наилучшую его приспособленность для работы по медленным телефонным линиям связи, хорошие средства управления соединением и портами в системе UNIX и возможность автоматического дозвона. На самом деле это только часть причин. Система разрабатывалась специалистами, которые до этого занимались адаптацией системы Unix для отечественных компьютеров. Для связи между Unix-системами использовалась система UUCP. Разработчики отечественного клона Unix естественным образом использовали свои знания для организации системы электронной почты, тем более, что к тому времени свободно распространялись программы для организации такого взаимодействия. В мире уже во всю разворачивались новые системы на базе протокола SMTP, а Relcom приступил к внедрению системы на основе протокола UUCP.

В настоящее время ситуация изменилась. С 1995 года в стране ведется активное внедрение режима доступа к ресурсам Internet в режиме Dial-IP, т.е. доступ по протоколам TCP/IP через телефонную сеть. В качестве, транспорта используется уже не UUCP, а SLIP (Serial Line Internet Protocol) и PPP (Point-to-Point Protocol). Если в сравнении SLIP и UUCP можно говорить о каких-то преимуществах последнего, то в случае PPP таких преимуществ у UUCP нет. Кроме того, появилась масса программного обеспечения как коммерческого, так и свободно распространяемого, которое позволяет взаимодействовать с серверами электронной почты по телефонным линиям, используя новые транспортные протоколы. Однако, в стране существует не менее 100000 пользователей, которые пользуются почто Relcom, основанной на протоколе UUCP. Причем это не только частные лица, но и целые организации. Естественно, что появляется проблема согласования рассылки почты по разным протоколам и по адресам различной формы.

Кроме того, в мире существует еще не менее десятка других почтовых служб, к которым также надо обеспечить доступ из сети TCP/IP. Следовательно, администратор должен знать адреса шлюзов, на которые следует пересылать почту для этих абонентов.

Все выше перечисленные проблемы призвана решить система рассылки электронной почты на основе программы sendmail - наиболее популярного транспортного агента Internet. В Internet существуют разные транспортные агенты, например, smail или MMDF. Но в рамках этого курса мы рассмотри только sendmail. Вызвано это несколькими причинами: во-первых, sendmail - это самый популярный транспортный агент, во-вторых, даже sendmail имеет массу различий и при переходе с одной версии программы на другую следует лишний раз проверить соответствие формата файла настроек, который использовался раньше новому формату файла настроек, в-третьих, большинство провайдеров используют именно sendmail.

1.6.

Организация информационного обслуживания

на основе технологий Internet

В последнее время все чаще стали говорить об Intranet. При этом обычно понимают использование информационных технологий Internet для создания информационных систем внутри организации. Ядром такой системы является технология World Wide Web, расширенная возможностями подключения через программы, реализующими специальный формат обмена данными между сервером World Wide Web и системами управления базами данных, а также мобильными кодами нового языка Java, которые должны реализовать концепцию распределенной информационной системы.

Исходя из этого, концепция администрирования сетей TCP/IP расширяется администрированием серверов World Wide Web и настройкой этих серверов для работы с разными клиентами, условной генерацией ответов в зависимости от типа клиента, адреса машины и кодировки (языка).

При использовании World Wide Web для нужд организации обычно рассматривается два направления работ:

· размещение рекламы и другой информации для пользователей Internet;

· организация тематических интерфейсов для доступа к ресурсам сети для работников организации.

Оба направления работ тесно связаны с анализом статистики посещения информационных ресурсов сервера организации и информационных источников сети. Для этих целей применяется программное обеспечение сбора и анализа статистики и специализированные серверы, которые помогают запоминать информацию об интересах пользователей при доступе в сеть.

На основе полученной статистики происходит коррекция интерфейсных страниц пользователей и коррекция структуры навигационных страниц и их взаимосвязи между собой.

Кроме World Wide Web при работе с Internet используют и другие информационные технологии, из которых будут рассмотрены FTP-архивы и доступ в режиме удаленного терминала.

FTP-архивы Internet - это огромный распределенный архив различного сорта материалов: от программ до списков классической литературы. Как было показано ранее, трафик FTP-сервиса до 1996 года превосходил трафик любого другого информационного сервиса Internet. Для того, что бы присоединиться к этому распределенному архиву необходимо создать и поддерживать свой FTP-сервер. Для внутреннего использования FTP-архив также чрезвычайно полезен, т.к. может использоваться в качестве основного центрального депозитария материалов и программного обеспечения организации. Многие программы имеют возможность остановки через FTP. Такая процедура получила название портирования.

Режим удаленного терминала продолжает оставаться одним и главных способов первичной организации доступа к локальным информационным системам через сеть. Такое использование системы позволяет отказаться от копирования системы на каждый из компьютеров пользователей и централизованное управление информационным ресурсом.

1.7. Проблемы безопасности сетей TCP/IP

При всех своих достоинствах сети TCP/IP имеют один врожденный недостаток - отсутствие встроенных способов защиты информации от несанкционированного доступа. Дело в том, что информация при таком способе доступа как удаленный терминал, передается по сети открыто. Это означает, что если некто найдет способ просмотреть передаваемые по сети пакеты, то он может получить коллекцию идентификаторов и паролей пользователей TCP/IP сети. Способов совершить такое действие огромное множество. Аналогичные проблемы возникают и при организации доступа к архивам FTP и серверам World Wide Web. Поэтому одним из основных принципов администрирования TCP/IP сетей является выработка общей политики безопасности, которая заключается в том, что администратор определяет правила типа «кто, куда и откуда имеет право использовать те или иные информационные ресурсы».

Управление безопасностью начинается с управления таблицей маршрутов. При статическом администрировании маршрутов включение и удаление последних производится вручную, в случае динамической маршрутизации эту работу выполняют программы поддержки динамической маршрутизации.

Следующий этап - это управление системой доменных имен и определение разрешений на копирование описания домена и контроля запросов на получение IP-адресов. Нашумевшая история с сервером InfoArt - это типичная атака на этот вид информационного сервиса Internet.

Следующий барьер - это системы фильтрации TCP/IP трафика. Наиболее распространенным средством такой борьбы являются системы FireWall (межсетевые фильтры или, в просторечье, «стены»). Используя эти программы можно определить номер протокола и номер порта, по которым можно принимать пакеты с определенных адресов и отправлять пакеты на также определенные адреса. Одним из нетипичных способов использования этого типа систем являются компьютерные сетевые игры, например, F-19. «Стена» позволяет поражать противника, т.к. пропускает ваши пакеты, и быть одновременно неуязвимым для противника, т.к. его пакеты отфильтровываются системой.

И, наконец, последнее средство защиты - это шифрация трафика. Для этой цели также используется масса программного обеспечения, разработанного для организации защищенного обмена через общественные сети.

В рамках нашего курса мы будем рассматривать только такие способы, которые базируются на принципах организации обмена информацией в рамках технологии TCP/IP, например, фильтрация, и не будем рассматривать способы, общие для всех систем защиты информации, например, шифрация трафика.

Кроме того, в рамках анализа способов передачи информации по сети нами будут рассмотрены средства изучения трафика, которыми обычно и пользуются злоумышленники при поиске конфиденциальной информации.

Раздел 2. Основы межсетевого обмена в сетях TCP/IP

Сеть Internet - это сеть сетей, объединяющая как локальные сети, так и глобальные сети типа NSFNET. Поэтому центральным местом при обсуждении принципов построения сети является семейство протоколов межсетевого обмена TCP/IP.

Под термином «TCP/IP» обычно понимают все, что связано с протоколами TCP и IP. Это не только собственно сами проколы с указанными именами, но и протоколы, построенные на использовании TCP и IP, и прикладные программы.

Главной задачей стека TCP/IP является объединение в сеть пакетных подсетей через шлюзы. Каждая сеть работает по своим собственным законам, однако предполагается, что шлюз может принять пакет из другой сети и доставить его по указанному адресу. Реально, пакет из одной сети передается в другую подсеть через последовательность шлюзов, которые обеспечивают сквозную маршрутизацию пакетов по всей сети. В данном случае, под шлюзом понимается точка соединения сетей. При этом соединяться могут как локальные сети, так и глобальные сети. В качестве шлюза могут выступать как специальные устройства, маршрутизаторы, например, так и компьютеры, которые имеют программное обеспечение, выполняющее функции маршрутизации пакетов. Маршрутизация - это процедура определения пути следования пакета из одной сети в другую.

Такой механизм доставки становится возможным благодаря реализации во всех узлах сети протокола межсетевого обмена IP. Если обратиться к истории создания сети Internet, то с самого начала предполагалось разработать спецификации сети коммутации пакетов. Это значит, что любое сообщение, которое отправляется по сети, должно быть при отправке “нашинковано” на фрагменты. Каждый из фрагментов должен быть снабжен адресами отправителя и получателя, а также номером этого пакета в последовательности пакетов, составляющих все сообщение в целом. Такая система позволяет на каждом шлюзе выбирать маршрут, основываясь на текущей информации о состоянии сети, что повышает надежность системы в целом. При этом каждый пакет может пройти от отправителя к получателю по своему собственному маршруту. Порядок получения пакетов получателем не имеет большого значения, т.к. каждый пакет несет в себе информацию о своем месте в сообщении. При создании этой системы принципиальным было обеспечение ее живучести и надежной доставки сообщений, т.к. предполагалось, что система должна была обеспечивать управление Вооруженными Силами США в случае нанесения ядерного удара по территории страны.

2.1. Структура стека протоколов TCP/IP

При рассмотрении процедур межсетевого взаимодействия всегда опираются на стандарты, разработанные International Standard Organization (ISO). Эти стандарты получили название «Семиуровневой модели сетевого обмена» или в английском варианте «Open System Interconnection Reference Model» (OSI Ref.Model). В данной модели обмен информацией может быть представлен в виде стека, представленного на рисунке 2.1. Как видно из рисунка, в этой модели определяется все - от стандарта физического соединения сетей до протоколов обмена прикладного программного обеспечения. Дадим некоторые комментарии к этой модели.

Физический уровень данной модели определяет характеристики физической сети передачи данных, которая используется для межсетевого обмена. Это такие параметры, как: напряжение в сети, сила тока, число контактов на разъемах и т.п. Типичными стандартами этого уровня являются, например RS232C, V35, IEEE 802.3 и т.п.

|

|

Рис. 2.1. Семиуровневая модель протоколов межсетевого обмена OSI

К канальному уровню отнесены протоколы, определяющие соединение, например, SLIP (Strial Line Internet Protocol), PPP (Point to Point Protocol), NDIS, пакетный протокол, ODI и т.п. В данном случае речь идет о протоколе взаимодействия между драйверами устройств и устройствами, с одной стороны, а с другой стороны, между операционной системой и драйверами устройства. Такое определение основывается на том, что драйвер - это, фактически, конвертор данных из оного формата в другой, но при этом он может иметь и свой внутренний формат данных.

К сетевому (межсетевому) уровню относятся протоколы, которые отвечают за отправку и получение данных, или, другими словами, за соединение отправителя и получателя. Вообще говоря, эта терминология пошла от сетей коммутации каналов, когда отправитель и получатель действительно соединяются на время работы каналом связи. Применительно к сетям TCP/IP, такая терминология не очень приемлема. К этому уровню в TCP/IP относят протокол IP (Internet Protocol). Именно здесь определяется отправитель и получатель, именно здесь находится необходимая информация для доставки пакета по сети.

Транспортный уровень отвечает за надежность доставки данных, и здесь, проверяя контрольные суммы, принимается решение о сборке сообщения в одно целое. В Internet транспортный уровень представлен двумя протоколами TCP (Transport Control Protocol) и UDP (User Datagramm Protocol). Если предыдущий уровень (сетевой) определяет только правила доставки информации, то транспортный уровень отвечает за целостность доставляемых данных.

Уровень сессии определяет стандарты взаимодействия между собой прикладного программного обеспечения. Это может быть некоторый промежуточный стандарт данных или правила обработки информации. Условно к этому уровню можно отнеси механизм портов протоколов TCP и UDP и Berkeley Sockets. Однако, обычно в рамках архитектуры TCP/IP такого подразделения не делают.

Уровень обмена данными с прикладными программами (Presentation Layer) необходим для преобразования данных из промежуточного формата сессии в формат данных приложения. В Internet это преобразование возложено на прикладные программы.

Уровень прикладных программ или приложений определяет протоколы обмена данными этих прикладных программ. В Internet к этому уровню могут быть отнесены такие протоколы, как: FTP, TELNET, HTTP, GOPHER и т.п.

Вообще говоря, стек протоколов TCP отличается от только что рассмотренного стека модели OSI. Обычно его можно представить в виде схемы, представленной на рисунке 2.2.

|

|

Рис. 2.2. Структура стека протоколов TCP/IP

В этой схеме на уровне доступа к сети располагаются все протоколы доступа к физическим устройствам. Выше располагаются протоколы межсетевого обмена IP, ARP, ICMP. Еще выше основные транспортные протоколы TCP и UDP, которые кроме сбора пакетов в сообщения еще и определяют какому приложению необходимо данные отправить или от какого приложения необходимо данные принять. Над транспортным уровнем располагаются протоколы прикладного уровня, которые используются приложениями для обмена данными.

Базируясь на классификации OSI (Open System Integration) всю архитектуру протоколов семейства TCP/IP попробуем сопоставить с эталонной моделью (рисунок 2.3).

|

|

Рис. 2.3. Схема модулей, реализующих протоколы семейства TCP/IP в узле сети

Прямоугольниками на схеме обозначены модули, обрабатывающие пакеты, линиями - пути передачи данных. Прежде чем обсуждать эту схему, введем необходимую для этого терминологию.

Драйвер - программа, непосредственно взаимодействующая с сетевым адаптером.

Модуль - это программа, взаимодействующая с драйвером, с сетевыми прикладными программами или с другими модулями.

Схема приведена для случая подключения узла сети через локальную сеть Ethernet, поэтому названия блоков данных будут отражать эту специфику.

Сетевой интерфейс - физическое устройство, подключающее компьютер к сети. В нашем случае - карта Ethernet.

Кадр - это блок данных, который принимает/отправляет сетевой интерфейс.

IP-пакет - это блок данных, которым обменивается модуль IP с сетевым интерфейсом.

UDP-датаграмма - блок данных, которым обменивается модуль IP с модулем UDP.

TCP-сегмент - блок данных, которым обменивается модуль IP с модулем TCP.

Прикладное сообщение - блок данных, которым обмениваются программы сетевых приложений с протоколами транспортного уровня.

Инкапсуляция - способ упаковки данных в формате одного протокола в формат другого протокола. Например, упаковка IP-пакета в кадр Ethernet или TCP-сегмента в IP-пакет. Согласно словарю иностранных слов термин «инкапсуляция» означает «образование капсулы вокруг чужих для организма веществ (инородных тел, паразитов и т.д.)». В рамках межсетевого обмена понятие инкапсуляции имеет несколько более расширенный смысл. Если в случае инкапсуляции IP в Ethernet речь идет действительно о помещении пакета IP в качестве данных Ethernet-фрейма, или, в случае инкапсуляции TCP в IP, помещение TCP-сегмента в качестве данных в IP-пакет, то при передаче данных по коммутируемым каналам происходит дальнейшая «нарезка» пакетов теперь уже на пакеты SLIP или фреймы PPP.

|

|

Рис. 2.4. Инкапсуляция протоколов верхнего уровня в протоколы TCP/IP

Вся схема (рисунок 2.4) называется стеком протоколов TCP/IP или просто стеком TCP/IP. Чтобы не возвращаться к названиям протоколов расшифруем аббревиатуры TCP, UDP, ARP, SLIP, PPP, FTP, TELNET, RPC, TFTP, DNS, RIP, NFS:

TCP - Transmission Control Protocol - базовый транспортный протокол, давший название всему семейству протоколов TCP/IP.

UDP - User Datagram Protocol - второй транспортный протокол семейства TCP/IP. Различия между TCP и UDP будут обсуждены позже.

ARP - Address Resolution Protocol - протокол используется для определения соответствия IP-адресов и Ethernet-адресов.

SLIP - Serial Line Internet Protocol (Протокол передачи данных по телефонным линиям).

PPP - Point to Point Protocol (Протокол обмена данными «точка-точка»).

FTP - File Transfer Protocol (Протокол обмена файлами).

TELNET - протокол эмуляции виртуального терминала.

RPC - Remote Process Control (Протокол управления удаленными процессами).

TFTP - Trivial File Transfer Protocol (Тривиальный протокол передачи файлов).

DNS - Domain Name System (Система доменных имен).

RIP - Routing Information Protocol (Протокол маршрутизации).

NFS - Network File System (Распределенная файловая система и система сетевой печати).

При работе с такими программами прикладного уровня, как FTP или telnet, образуется стек протоколов с использованием модуля TCP, представленный на рисунке 2.5.

|

|

Рис. 2.5. Стек протоколов при использовании модуля TCP

При работе с прикладными программами, использующими транспортный протокол UDP, например, программные средства Network File System (NFS), используется другой стек, где вместо модуля TCP будет использоваться модуль UDP (рисунок 2.6).

|

|

Рис. 2.6. Стек протоколов при работе через транспортный протокол UDP

При обслуживании блочных потоков данных модули TCP, UDP и драйвер ENET работают как мультиплексоры, т.е. перенаправляют данные с одного входа на несколько выходов и, наоборот, с многих входов на один выход. Так, драйвер ENET может направить кадр либо модулю IP, либо модулю ARP, в зависимости от значения поля «тип» в заголовке кадра. Модуль IP может направить IP-пакет либо модулю TCP, либо модулю UDP, что определяется полем «протокол» в заголовке пакета.

Получатель UDP-датаграммы или TCP-сообщения определяется на основании значения поля «порт» в заголовке датаграммы или сообщения.

Все указанные выше значения прописываются в заголовке сообщения модулями на отправляющем компьютере. Так как схема протоколов - это дерево, то к его корню ведет только один путь, при прохождении которого каждый модуль добавляет свои данные в заголовок блока. Машина, принявшая пакет, осуществляет демультиплексирование в соответствии с этими отметками.

Технология Internet поддерживает разные физические среды, из которых самой распространенной является Ethernet. В последнее время большой интерес вызывает подключение отдельных машин к сети через TCP-стек по коммутируемым (телефонным) каналам. С появлением новых магистральных технологий типа ATM или FrameRelay активно ведутся исследования по инкапсуляции TCP/IP в эти протоколы. На сегодняшний день многие проблемы решены и существует оборудование для организации TCP/IP сетей через эти системы.

2.2. Основные протоколы стека TCP/IP

При описании основных протоколов стека TCP/IP будем следовать модели стека описанной в предыдущем разделе. Первыми будут рассмотрены протоколы канального уровня SLIP и PPP. Это единственные протоколы этого уровня которые будут нами рассмотрены, так как были разработаны в рамках Internet и для Internet. Другие протоколы, например, NDIS или ODI, мы рассматривать не будем, т.к. они создавались под другие сети, хотя и могут использоваться в сетях TCP/IP также как, например, и пакетный протокол.

2.2.1. Протоколы SLIP и PPP

Интерес к этим двум протоколам вызван тем, что они применяются как на коммутируемых, так и на выделенных телефонных каналах. При помощи этих каналов к сети подключается большинство индивидуальных пользователей, а также небольшие локальные сети. Такие линии связи могут обеспечивать скорость передачи данных до 115200 битов за секунду.

Протокол SLIP (Serial Line Internet Protocol). Технология TCP/IP позволяет организовать межсетевое взаимодействие, используя различные физические и канальные протоколы обмена данными (IEEE 802.3 - ethernet, IEEE 802.5 - token ring, X.25 и т.п.). Однако, без обмена данными по телефонным линиям связи с использованием обычных модемов популярность Internet была бы значительно ниже. Большинство пользователей Сети используют свой домашний телефон в качестве окна в мир компьютерных сетей, подключая компьютер через модем к модемному пулу компании, предоставляющей IP-услуги или к своему рабочему компьютеру. Наиболее простым способом, обеспечивающим полный IP-сервис, является подключение через последовательный порт персонального компьютера по протоколу SLIP.

Согласно RFC-1055, впервые SLIP был включен в качестве средства доступа к IP-сети в пакет фирмы 3COM - UNET. В 1984 году Рик Адамс(Rick Adams) реализовал SLIP для BSD 4.2, и таким образом SLIP стал достоянием всего IP-сообщества.

Обычно, этот протокол применяют как на выделенных, так и на коммутируемых линиях связи со скоростями от 1200 до 19200 бит в секунду. Если модемы позволяют больше, то скорость можно “поднять”, т.к. современные персональные компьютеры позволяют передавать данные в порт со скоростью 115200 битов за секунду. Однако, при определении скорости обмена данными следует принимать во внимание, что при передаче данных по физической линии данные подвергаются преобразованиям: компрессия и защита от ошибок на линии. Такое преобразование заставляет определять меньшую скорость на линии, чем скорость порта.

Следует отметить, что среди условно-свободно распространяемых программных IP-стеков (FreeWare), Trumpet Winsock, например, обязательно включена поддержка SLIP-коммуникаций. Такие операционные системы, как FreeBSD, Linux, NetBSD, которые можно свободно скопировать и установить на своем персональном компьютере, или HP-UX, которая поставляется вместе с рабочими станциями Hewlett Packard, имеют в своем арсенале программные средства типа sliplogin (FreeBSD) или slp (HP-UX), обеспечивающими работу компьютера в качестве SLIP-сервера для удаленных пользователей, подключающихся к IP-сети по телефону. В протоколе SLIP нет определения понятия «SLIP-сервер», но реальная жизнь вносит коррективы в стандарты. В контексте нашего изложения «SLIP-клиент» - это компьютер, инициирующий физическое соединение, а «SLIP-сервер» - это машина, постоянно включенная в IP-сеть. В главе, посвященной организации IP-сетей и подключению удаленных компьютеров, будет подробно рассказано о различных способах подключения по SLIP-протоколу, поэтому, не останавливаясь на деталях такого подключения, перейдем к обсуждению самого протокола SLIP.

В отличие от Ethernet, SLIP не «заворачивает» IP-пакет в свою обертку, а «нарезает» его на «кусочки». При этом делает это довольно примитивно. SLIP-пакет начинается символом ESC (восьмеричное 333 или десятичное 219) и кончается символом END (восьмеричное 300 или десятичное 192). Если внутри пакета встречаются эти символы, то они заменяются двухбайтовыми последовательностями ESC-END (333 334) и ESC-ESC (333 335). Стандарт не определяет размер SLIP-пакета, поэтому любой SLIP-интерфейс имеет специальное поле, в котором пользователь должен указать эту длину. Однако, в стандарте есть указание на то, что BSD SLIP драйвер поддерживает пакеты длиной 1006 байт, поэтому «современные» реализации SLIP-программ должны поддерживать эту длину пакетов. SLIP-модуль не анализирует поток данных и не выделяет какую-либо информацию в этом потоке. Он просто «нарезает» ее на «кусочки», каждый из которых начинается символом ESC, а кончается символом END. Из приведенного выше описания понятно, что SLIP не позволяет выполнять какие-либо действия, связанные с адресами, т.к. в структуре пакета не предусмотрено поле адреса и его специальная обработка. Компьютеры, взаимодействующие по SLIP, обязаны знать свои IP-адреса заранее. SLIP не позволяет различать пакеты по типу протокола, например, IP или DECnet. Вообще-то, при работе по SLIP предполагается использование только IP (Serial Line IP все-таки), но простота пакета может быть соблазнительной и для других протоколов. В SLIP нет информации, позволяющей корректировать ошибки линии связи. Коррекция ошибок возлагается на протоколы транспортного уровня - TCP, UDP. В стандартном SLIP не предусмотрена компрессия данных, но существуют варианты протокола с такой компрессией. По поводу компрессии следует заметить следующее: большинство современных модемов, поддерживающих стандарты V.42bis и MNP5, осуществляют аппаратную компрессию. При этом практика работы по нашим обычным телефонным каналам показывает, что лучше отказаться от этой компрессии и работать только с автоматической коррекцией ошибок, например MNP4 или V.42. Вообще говоря, каждый должен подобрать тот режим, который наиболее устойчив в конкретных условиях работы телефонной сети (вплоть до времени года, и частоты аварий на теплотрассах).

Соединения типа «точка-точка» - протокол PPP (Point to Point Protocol). PPP - это более молодой протокол, нежели SLIP. Однако, назначение у него то же самое - управление передачей данных по выделенным или коммутируемым линиям связи. Согласно RFC-1661, PPP обеспечивает стандартный метод взаимодействия двух узлов сети. Предполагается, что обеспечивается двунаправленная одновременная передача данных. Как и в SLIP, данные «нарезаются» на фрагменты, которые называются пакетами. Пакеты передаются от узла к узлу упорядоченно. В отличие от SLIP, PPP позволяет одновременно передавать по линии связи пакеты различных протоколов. Кроме того, PPP предполагает процесс автоконфигурации обеих взаимодействующих сторон. Собственно говоря, PPP состоит из трех частей: механизма инкапсуляции (encapsulation), протокола управления соединением (link control protocol) и семейства протоколов управления сетью (network control protocols).

При обсуждении способов транспортировки данных при межсетевом обмене часто применяется инкапсуляция, например, инкапсуляция IP в X.25. С инкапсуляцией TCP в IP мы уже встречались. Инкапсуляция обеспечивает мультиплексирование различных сетевых протоколов (протоколов межсетевого обмена, например IP) через один канал передачи данных. Инкапсуляция PPP устроенна достаточно эффективно, например, для передачи HDLC фрейма требуется всего 8 дополнительных байтов (8 октетов, согласно терминологии PPP). При других способах разбиения информации на фреймы число дополнительных байтов может быть сведено до 4 или даже 2. Для обеспечения быстрой обработки информации граница PPP пакета должна быть кратна 32 битам. При необходимости в конец пакета для выравнивания на 32-битовую границу добавляется «балласт». Вообще говоря, понятие инкапсуляции в терминах PPP - это не только добавление служебной информации к транспортируемой информации, но, если это необходимо, и разбиение этой информации на более мелкие фрагменты.

Под датаграммой в PPP понимают информационную единицу сетевого уровня, применительно к IP - IP-пакет. Под фреймом понимают информационную единицу канального уровня (согласно модели OSI). Фрейм состоит из заголовка и хвоста, между которыми содержатся данные. Датаграмма может быть инкапсулирована в один или несколько фреймов. Пакетом называют информационную единицу обмена между модулями сетевого и канального уровня. Обычно, каждому пакету ставится в соответствие один фрейм, за исключением тех случаев, когда канальный уровень требует еще большей фрагментации данных или, наоборот, объединяет пакеты для более эффективной передачи. Типичным случаем фрагментации являются сети ATM. В упрощенном виде PPP-фрейм показан на рисунке 2.7.

|

|

Рис. 2.7. PPP-фрейм

В поле «протокол» указывается тип инкапсулированной датаграммы. Существуют специальные правила кодирования протоколов в этом поле (см.ISO 3309 и RFC-1661). В поле «информация» записывается собственно пакет данных, а в поле «хвост» добавляется «пустышка» для выравнивания на 32-битувую границу. По умолчанию для фрейма PPP используется 1500 байтов. В это число не входит поле «протокол».

Протокол управления соединением предназначен для установки соглашения между узлами сети о параметрах инкапсуляции (размер фрейма, например). Кроме этого, протокол позволяет проводить идентификацию узлов. Первой фазой установки соединения является проверка готовности физического уровня передачи данных. При этом, такая проверка может осуществляться периодически, позволяя реализовать механизм автоматического восстановления физического соединения как это бывает при работе через модем по коммутируемой линии. Если физическое соединение установлено, то узлы начинают обмен пакетами протокола управления соединением, настраивая параметры сессии. Любой пакет, отличный от пакета протокола управления соединением, не обрабатывается во время этого обмена. После установки параметров соединения возможен переход к идентификации. Идентификация не является обязательной. После всех этих действий происходит настройка параметров работы с протоколами межсетевого обмена (IP, IPX и т.п.). Для каждого из них используется свой протокол управления. Для завершения работы по протоколу PPP по сети передается пакет завершения работы протокола управления соединением.

Процедура конфигурации сетевых модулей операционной системы для работы по протоколу PPP более сложное занятие, чем аналогичная процедура для протокола SLIP. Однако, возможности PPP соединения гораздо более широкие. Так, например, при работе через модем модуль PPP, обычно, сам восстанавливает соединение при потере несущей частоты. Кроме того, модуль PPP сам определяет параметры своих фреймов, в то время как при SLIP их надо подбирать вручную. Правда, если настраивать оба конца, то многие проблемы не возникают из-за того, что параметры соединения известны заранее. Более подробно с протоколом PPP можно познакомиться в RFC-1661 и RFC-1548.

2.2.2. Протокол ARP. Отображение канального уровня на уровень межсетевого обмена

Прежде чем начать описание протокола ARP необходимо сказать несколько слов о протоколе Ethernet.

Технология Ethernet. Кадр Ethernet содержит адрес назначения, адрес источника, поле типа и данные. Размер адреса Ethernet - 6 байтов. Каждый сетевой адаптер имеет свой сетевой адрес. Адаптер «слушает» сеть, принимает адресованные ему кадры и широковещательные кадры с адресом FF:FF:FF:FF:FF:FF, отправляет кадры в сеть.

Технология Ethernet реализует метод множественного доступа с контролем несущей и обнаружением столкновений. Этот метод предполагает, что все устройства взаимодействуют в одной среде. В каждый момент времени передавать может только одно устройство, а все остальные только слушать. Если два или более устройств пытаются передать кадр одновременно, то фиксируется столкновение и каждое устройство возобновляет попытку передачи кадра через случайный промежуток времени. Одним словом, в каждый момент времени в сегменте узла сети находится только один кадр.

Понятно, что чем больше компьютеров подключено в сегменте Ethernet, чем больше столкновений будет зафиксировано, тем медленнее будет работать сеть. Кроме того, если в сети стоит сервер, к которому часто обращаются, то это также снизит общую производительность сети.

Важной особенностью интерфейса Ethernet является то, что каждая интерфейсная карта имеет свой уникальный адрес. Каждому производителю карт выделен свой пул адресов, в рамках которого он может выпускать карты (таблица 2.1). Согласно протоколу Ethernet, каждый интерфейс имеет 6-ти байтовый адрес. Адрес записывается в виде шести групп шестнадцатиричных цифр по две в каждой (шестнадцатеричная запись байта). Первые три байта называются префиксом, и именно они закреплены за производителем. Каждый префикс определяет 224 различных комбинаций, что равно почти 17-ти млн. адресам.

Таблица 2.1.

Префиксы адресов Ethernet интерфейсов (карт) и Производители, за которыми эти префиксы закреплены

|

Префикс |

Производитель |

Префикс |

Производитель |

|

00:00:0C |

Cisco |

08:00:0B |

Unisys |

|

00:00:0F |

NeXT |

08:00:10 |

AT&T |

|

00:00:10 |

Sytek |

08:00:11 |

Tektronix |

|

00:00:1D |

Cabletron |

08:00:14 |

Exelan |

|

00:00:65 |

Network General |

08:00:1A |

Data General |

|

00:00:6B |

MIPS |

08:00:1B |

Data General |

|

00:00:77 |

Cayman System |

08:00:1E |

Sun |

|

00:00:93 |

Proteon |

08:00:20 |

CDC |

|

00:00:A2 |

Wellfleet |

08:00:2% |

DEC |

|

00:00:A7 |

NCD |

08:00:2B |

Bull |

|

00:00:A9 |

Network Systems |

08:00:38 |

Spider Systems |

|

00:00:C0 |

Western Digital |

08:00:46 |

Sony |

|

00:00:C9 |

Emulex |

08:00:47 |

Sequent |

|

00:80:2D |

Xylogics Annex |

08:00:5A |

IBM |

|

00:AA:00 |

Intel |

08:00:69 |

Silicon Graphics |

|

00:DD:00 |

Ungermann-Bass |

08:00:6E |

Exelan |

|

00:DD:01 |

Ungermann-Bass |

08:00:86 |

Imageon/QMS |

|

02:07:01 |

MICOM/Interlan |

08:00:87 |

Xyplex terminal servers |

|

02:60:8C |

3Com |

08:00:89 |

Kinetics |

|

08:00:02 |

3Com(Bridge) |

08:00:8B |

Pyromid |

|

08:00:03 |

ACC |

08:00:90 |

Retix |

|

08:00:05 |

Symbolics |

AA:00:03 |

DEC |

|

08:00:08 |

BBN |

AA:00:04 |

DEC |

|

08:00:09 |

Hewlett-Packard |

|

|

Протокол ARP (RFC 826). Address Resolution Protocol используется для определения соответствия IP-адреса адресу Ethernet. Протокол используется в локальных сетях. Отображение осуществляется только в момент отправления IP-пакетов, так как только в этот момент создаются заголовки IP и Ethernet. Отображение адресов осуществляется путем поиска в ARP-таблице. Упрощенно, ARP-таблица состоит из двух столбцов:

|

IP-адрес |

Ethernet-адрес |

|

223.1.2.1 |

08:00:39:00:2F:C3 |

|

223.1.2.3 |

08:00:5A:21:A7:22 |

|

223.1.2.4 |

08:00:10:99:AC:54 |

В первом столбце содержится IP-адрес, а во втором Ethernet-адрес. Таблица соответствия необходима, так как адреса выбираются произвольно и нет какого-либо алгоритма для их вычисления. Если машина перемещается в другой сегмент сети, то ее ARP-таблица должна быть изменена.

Таблицу ARP можно посмотреть, используя команду arp:

quest:/usr/paul:\[8\]%arp -a

paul.polyn.kiae.su (144.206.192.34) at 0:0:1:16:2:45

polyn.net.kiae.su (144.206.130.137) at 0:1:1b:9:d0:90

arch.kiae.su (144.206.136.10) at 0:0:c:1b:ae:7b

demin.polyn.kiae.su (144.206.192.4) at 0:0:1:16:29:80

quest:/usr/paul:\[9\]%

Правда, здесь существуют нюансы. В каждый момент времени таблица ARP разная. Это хорошо видно на следующем примере:

Ix: {8} arp -a

polyn.net.kiae.su (144.206.130.137) at 0:1:1b:9:d0:90 permanent

quest.net.kiae.su (144.206.130.138) at 0:0:1b:12:32:32

? (144.206.140.201) at 0:0:c0:89:c4:a4

polyn.net.kiae.su (144.206.160.32) at 0:80:29:b1:9f:e3 permanent

Ix.polyn.kiae.su (144.206.160.33) at (incomplete)

Ix: {9} ping apollo.polyn.kiae.su

PING apollo.polyn.kiae.su (144.206.160.40): 56 data bytes

64 bytes from 144.206.160.40: icmp_seq=0 ttl=255 time=1.409 ms

64 bytes from 144.206.160.40: icmp_seq=1 ttl=255 time=0.799 ms

64 bytes from 144.206.160.40: icmp_seq=2 ttl=255 time=0.797 ms

64 bytes from 144.206.160.40: icmp_seq=3 ttl=255 time=0.857 ms

^C

--- apollo.polyn.kiae.su ping statistics ---

4 packets transmitted, 4 packets received, 0% packet loss

round-trip min/avg/max = 0.797/0.965/1.409 ms

Ix: {10} arp -a

polyn.net.kiae.su (144.206.130.137) at 0:1:1b:9:d0:90 permanent

quest.net.kiae.su (144.206.130.138) at 0:0:1b:12:32:32

? (144.206.140.201) at 0:0:c0:89:c4:a4

polyn.net.kiae.su (144.206.160.32) at 0:80:29:b1:9f:e3 permanent

Ix.polyn.kiae.su (144.206.160.33) at (incomplete)

apollo.polyn.kiae.su (144.206.160.40) at 8:0:9:b:3d:b8

Ix: {11}

В приведенном примере подчеркиванием выделены команды, которые пользователь вводил из командной строки. При первом использовании команды ARP в таблице ARP нет машины apollo.polyn.kiae.su, хотя она находится в том же сегменте Ethernet, что и машина polyn.net.kiae.su, на которой выполняются команды. После выполнения команды ping в таблицу добавляется новая строка, которая задает соответствие Ethernet-адреса машины apollo и ее IP-адреса.

Кроме этого, в обоих отчетах arp есть строка с пустым именем машины, а точнее символом «?» в имени машины. В разделе 3.1 будут подробно рассмотрены вопросы определения имени машины по IP-адресу и IP-адреса по имени машины. В данном случае для машины с адресом 144.206.140.201 просто не определено соответствие между IP-адресом и именем машины.

При работе в локальной IP-сети при обращении к какому-либо ресурсу, например архиву FTP, его Ethernet-адрес ищется по IP-адресу в ARP-таблице и после этого запрос отправляется на сервер.

ARP-таблица заполняется автоматически, что хорошо видно из приведенного ранее примера. Если нужного адреса в таблице нет, то в сеть посылается широковещательный запрос типа «чей это IP-адрес?». Все сетевые интерфейсы получают этот запрос, но отвечает только владелец адреса. При этом существует два способа отправки IP-пакета, для которого ищется адрес: пакет ставится в очередь на отправку или уничтожается. В первом случае за отправку отвечает модуль ARP, а во втором случае модуль IP, который повторяет посылку через некоторое время. Широковещательный запрос выглядит так:

|

IP-адрес отправителя Ethernet-адрес отправителя |

223.1.2.1 08:00:39:00:2F:C3 |

|

Искомый IP-адрес Искомый Ethernet-адрес |

222.1.2.2 <пусто> |

Ответ машины, чей адрес ищется, будет выглядеть следующим образом:

|

IP-адрес отправителя Ethernet-адрес отправителя |

222.1.2.2 08:00:28:00:38:А9 |

|

IP-адрес получателя Ethernet-адрес получателя |

223.1.2.1 08:00:39:00:2F:C3 |

Полученный таким образом адрес будет добавлен в ARP-таблицу.

Следует отметить, что если искомого IP-адреса нет в локальной сети и сеть не соединена с другой сетью шлюзом, то разрешить запрос не удается. IP-модуль будет уничтожать такие пакеты, обычно по time-out (превышен лимит времени на разрешение запроса). Модули прикладного уровня, при этом, не могут отличить физического повреждения сети от ошибки адресации.

Однако в современной сети Internet, как правило, запрашивается информация с узлов, которые реально в локальную сеть не входят. В этом случае для разрешения адресных коллизий и отправки пакетов используется модуль IP.

Если машина соединена с несколькими сетями, т.е. она является шлюзом, то в таблицу ARP вносятся строки, которые описывают как одну, так и другую IP-сети. При использовании Ethernet и IP каждая машина имеет как минимум один адрес Ethernet и один IP-адрес. Собственно Ethernet-адрес имеет не компьютер, а его сетевой интерфейс. Таким образом, если компьютер имеет несколько интерфейсов, то это автоматически означает, что каждому интерфейсу будет назначен свой Ethernet-адрес. IP-адрес назначается для каждого драйвера сетевого интерфейса. Грубо говоря, каждой сетевой карте Ethernet соответствуют один Ethernet-адрес и один IP-адрес. IP-адрес уникален в рамках всего Internet.

2.2.3. Протокол IP

Протокол IP является самым главным во всей иерархии протоколов семейства TCP/IP. Именно он используется для управления рассылкой TCP/IP пакетов по сети Internet. Среди различных функций, возложенных на IP обычно выделяют следующие:

· определение пакета, который является базовым понятием и единицей передачи данных в сети Internet. Многие зарубежные авторы называют такой IP-пакет датаграммой;

· определение адресной схемы, которая используется в сети Internet;

· передача данных между канальным уровнем (уровнем доступа к сети) и транспортным уровнем (другими словами мультиплексирование транспортных датаграмм во фреймы канального уровня);

· маршрутизация пакетов по сети, т.е. передача пакетов от одного шлюза к другому с целью передачи пакета машине-получателю;

· «нарезка» и сборка из фрагментов пакетов транспортного уровня.

Главными особенностями протокола IP является отсутствие ориентации на физическое или виртуальное соединение. Это значит, что прежде чем послать пакет в сеть, модуль операционной системы, реализующий IP, не проверяет возможность установки соединения, т.е. никакой управляющей информации кроме той, что содержится в самом IP-пакете, по сети не передается. Кроме этого, IP не заботится о проверке целостности информации в поле данных пакета, что заставляет отнести его к протоколам ненадежной доставки. Целостность данных проверяется протоколами транспортного уровня (TCP) или протоколами приложений.

Таким образом, вся информация о пути, по которому должен пройти пакет берется из самой сети в момент прохождения пакета. Именно эта процедура и называется маршрутизацией в отличие от коммутации, которая используется для предварительного установления маршрута следования данных, по которому потом эти данные отправляют.

Принцип маршрутизации является одним из тех факторов, который обеспечил гибкость сети Internet и ее победу в соревновании с другими сетевыми технологиями. Надо сказать, что маршрутизация является довольно ресурсоемкой процедурой, так как требует анализа каждого пакета, который проходит через шлюз или маршрутизатор, в то время как при коммутации анализируется только управляющая информация, устанавливается канал, физический или виртуальный, и все пакеты пересылаются по этому каналу без анализа маршрутной информации. Однако, эта слабость IP одновременно является и его силой. При неустойчивой работе сети пакеты могут пересылаться по различным маршрутам и затем собираться в единое сообщение. При коммутации путь придется каждый раз вычислять заново для каждого пакета, а в этом случае коммутация потребует больше накладных затрат, чем маршрутизация.

Вообще говоря, версий протокола IP существует несколько. В настоящее время используется версия Ipv4 (RFC791). Формат пакета протокола представлен на рисунке 2.8.

|

|

Рис. 2.8. Формат пакета Ipv4

Фактически, в этом заголовке определены все основные данные, необходимые для перечисленных выше функций протокола IP: адрес отправителя (4-ое слово заголовка), адрес получателя (5-ое слово заголовка), общая длина пакета (поле Total Lenght) и тип пересылаемой датаграммы (поле Protocol).

Используя данные заголовка, машина может определить на какой сетевой интерфейс отправлять пакет. Если IP-адрес получателя принадлежит одной из ее сетей, то на интерфейс этой сети пакет и будет отправлен, в противном случае пакет отправят на другой шлюз (см. раздел 2.6).

Если пакет слишком долго «бродит» по сети, то очередной шлюз может отправить ICMP-пакет на машину-отправитель для того, чтобы уведомить о том, что надо использовать другой шлюз. При этом, сам IP-пакет будет уничтожен. На этом принципе работает программа ping, которая используется для деления маршрутов прохождения пакетов по сети.

Зная протокол транспортного уровня, IP-модуль производит раскапсулирование информации из своего пакета и ее направление на модуль обслуживания соответствующего транспорта.

При обсуждении формата заголовка пакета IP вернемся еще раз к инкапсулированию. Как уже отмечалось, при обычной процедуре инкапсулирования пакет просто помещается в поле данных фрейма, а в случае, когда это не может быть осуществлено, то разбивается на более мелкие фрагменты. Размер максимально возможного фрейма, который передается по сети, определяется величиной MTU (Maximum Transsion Unit), определенной для протокола канального уровня. Для того, чтобы потом восстановить пакет IP должен держать информацию о своем разбиении. Для этой цели используется поля «flags» и “fragmentation offset”. В этих полях определяется, какая часть пакета получена в данном фрейме, если этот пакет был фрагментирован на более мелкие части.

Обсуждая протокол IP и вообще все семейство протоколов TCP/IP нельзя не упомянуть, что в настоящее время перед Internet возникло множество по-настоящему сложных проблем, которые требуют изменения базового протокола сети.

2.2.4. IPing - новое поколение протоколов IP

До сих пор, при обсуждении IP-технологии, основное внимание уделялось проблемам межсетевого обмена и путям их решения в рамках существующей технологии. Однако, все эти задачи, вызванные необходимостью приспособления IP к новым физическим средам передачи данных, меркнут перед действительно серьезной проблемой - ростом числа пользователей Сети. Казалось бы, что тут страшного? Число пользователей увеличивается, следовательно, растет популярность сети. Такое положение дел должно только радовать. Но проблема заключается в том, что Internet стал слишком большой, он перерос заложенные в него возможности. К 1994 году ISOC опубликовало данные, из которых стало ясно, что номера сетей класса B практически все уже выбраны, а остались только сети класса A и класса C. Класс A - это слишком большие сети. Реальные пользователи сети, такие как университеты или предприятия, не используют сети этого класса. Класс С хорош для очень небольших организаций. При современной насыщенности вычислительной техникой только мелкие конторы будут удовлетворены возможностями этого класса. Но если дело пойдет и дальше такими темпами, то класс C тоже быстро иссякнет. Самое парадоксальное заключается в том, что реально не все адреса, из выделенных пользователям сетей, реально используются. Большое число адресов пропадает из-за различного рода просчетов при организации подсетей, например, слишком широкая маска, или наоборот слишком "дальновидного планирования, когда в сеть закладывают большой запас «на вырост». Не следует думать, что эти адреса так и останутся невостребованными. Современное «железо» позволяет их утилизировать достаточно эффективно, но это стоит значительно дороже, чем простые способы, описанные выше. Одним словом, Internet, став действительно глобальной сетью, оказался зажатым в тисках своих собственных стандартов. Нужно было что-то срочно предпринимать, чтобы во время пика своей популярности не потерпеть сокрушительное фиаско.

В начале 1995 года IETF, после 3-x лет консультаций и дискуссий, выпустило предложения по новому стандарту протокола IP - IPv6, который еще называют IPing. К слову, следует заметить, что сейчас Internet-сообщество живет по стандарту IPv4. IPv6 призван не только решить адресную проблему, но и попутно помочь решению других задач, стоящих в настоящее время перед Internet.

Нельзя сказать, что до появления IPv6 не делались попытки обойти адресные ограничения IPv4. Например, в протоколах BOOTP (BOOTstrap Protocol) и DHCP (Dynamic Host Configuration Protocol) предлагается достаточно простой и естественный способ решения проблемы для ситуации, когда число физических подключений ограничено, или реально все пользователи не работают в сети одновременно. Типичной ситуацией такого сорта является доступ к Internet по коммутируемому каналу, например телефону. Ясно, что одновременно несколько пользователей физически не могут разговаривать по одному телефону, поэтому каждый из них при установке соединения запрашивает свою конфигурацию, в том числе и IP-адрес. Адреса выдаются из ограниченного набора адресов, который закреплен за телефонным пулом. IP-адрес пользователя может варьироваться от сессии. Фактически, DHCP - это расширение BOOTP в сторону увеличения числа протоколов, для которых возможна динамическая настройка удаленных машин. Следует заметить, что DHCP используют и для облегчения администрирования больших сетей, т.к. достаточно иметь только базу данных машин на одном компьютере локальной сети, и из нее загружать настройки удаленных компьютеров при их включении (под включением понимается, в данном случае не подключение к локальной компьютерной сети, а включение питания у компьютера, подсоединенного к сети).

Совершенно очевидно, что приведенный выше пример - это достаточно специфическое решение, ориентированное на специальный вид подключения к сети. Однако, не только адресная проблема определила появление нового протокола. Разработчики позаботились и о масштабируемой адресации IP-пакетов, ввели новые типы адресов, упростили заголовок пакета, ввели идентификацию типа информационных потоков для увеличения эффективности обмена данными, ввели поля идентификации и конфиденциальности информации.

Новый заголовок IP-пакета показан на рисунке 2.9.

|

|

Рис. 2.9. Заголовок IPv6

В этом заголовке поле «версия» - номер версии IP, равное 6. Поле «приоритет» может принимать значения от 0 до 15. Первые 8 значений закреплены за пакетами, требующими контроля переполнения, например, 0 - несимвольная информация; 1 - информация заполнения (news), 2 - не критичная ко времени передача данных (e-mail); 4 - передача данных режима on-line (FTP, HTTP, NFS и т.п.); 6 - интерактивный обмен данными (telnet, X); 7 - системные данные или данные управления сетью (SNMP, RIP и т.п.). Поле «метка потока» предполагается использовать для оптимизации маршрутизации пакетов. В IPv6 вводится понятие потока, который состоит из пакетов. Пакеты потока имеют одинаковый адрес отправителя и одинаковый адрес получателя, и ряд других одинаковых опций. Подразумевается, что маршрутизаторы будут способны обрабатывать это поле и оптимизировать процедуру пересылки пакетов, принадлежащих одному потоку. В настоящее время алгоритмы и способы использования поля «метка потока» находятся на стадии обсуждения. Поле длины пакета определяет длину следующей за заголовком части пакета в байтах. Поле «следующий заголовок» определяет тип следующего за заголовком IP-заголовка. Заголовок IPv6 имеет меньшее количество полей, чем заголовок IPv4. Многие необязательные поля могут быть указаны в дополнительных заголовках, если это необходимо. Поле «ограничение переходов» определяет число промежуточных шлюзов, которые ретранслируют пакет в сети. При прохождении шлюза это число уменьшается на единицу. При достижении значения «0» пакет уничтожается. После первых 8 байтов в заголовке указываются адрес отправителя пакета и адрес получателя пакета. Каждый из этих адресов имеет длину 16 байт. Таким образом, длина заголовка IPv6 составляет 48 байтов.

После 4 байтов IP-адреса стандарта IPv4, шестнадцать байт IP-адреса для IPv6 выглядят достаточными для удовлетворения любых потребностей Internet. Не все 2128 адресов можно использовать в качестве адреса сетевого интерфейса в сети. Предполагается выделение отдельных групп адресов, согласно специальным префиксам внутри IP-адреса, подобно тому, как это делалось при определении типов сетей в IPv4. Так, двоичный префикс «0000 010» предполагается закрепить за отображением IPX-адресов в IP-адреса. В новом стандарте выделяются несколько типов адресов: unicast addresses - адреса сетевых интерфейсов, anycast addresses - адреса не связанные с конкретным сетевым интерфейсом, но и не связанные с группой интерфейсов и multicast addresses - групповые адреса. Разница между последними двумя группами адресов в том, что anycast address это адрес конкретного получателя, но определяется адрес сетевого интерфейса только в локальной сети, где этот интерфейс подключен, а multicast-сообщение предназначено группе интерфейсов, которые имеют один multicast-адрес. Пока IPv6 не стал злобой дня, нет смысла углубляться в форматы новых IP-адресов. Отметим только, что существующие узлы Internet будут функционировать в сети без каких-либо изменений в их настройках и программном обеспечении. IPv6 предполагает две схемы включения «старых» адресов в новые. Предполагается расширять 4-х байтовый адрес за счет лидирующих байтов до 16-и байтового. При этом, для систем, которые не поддерживают IPv6, первые 10 байтов заполняются нулями, следующие два байта состоят из двоичных единиц, а за ними следует «старый» IP-адрес. Если система в состоянии поддерживать новый стандарт, то единицы в 11 и 12 байтах заменяются нулями.

Маршрутизировать IPv6-пакеты предполагается также, как и IPv4-пакеты. Однако, в стандарт были добавлены три новых возможности маршрутизации: маршрутизация поставщика IP-услуг, маршрутизация мобильных узлов и автоматическая переадресация. Эти функции реализуются путем прямого указания промежуточных адресов шлюзов при маршрутизации пакета. Эти списки помещаются в дополнительных заголовках, которые можно вставлять вслед за заголовком IP-пакета.

Кроме перечисленных возможностей, новый протокол позволяет улучшить защиту IP-трафика. Для этой цели в протоколе предусмотрены специальные опции. Первая опция предназначена для защиты от подмены IP-адресов машин. При ее использовании нужно кроме адреса подменять и содержимое поля идентификации, что усложняет задачу злоумышленника, который маскируется под другую машину. Вторая опция связана с шифрацией трафика. Пока IPv6 не стал реально действующим стандартом, говорить о конкретных механизмах шифрации трудно.

Завершая описание нового стандарта, следует отметить, что он скорее отражает современные проблемы IP-технологии и является достаточно проработанной попыткой их решения. Будет принят новый стандарт или нет покажет ближайшее будущее. Во всяком случае, первые образцы программного обеспечения и «железа» уже существуют.

2.2.5. ICMP (Internet Control Message Protocol)

Данный протокол на ряду с IP и ARP относят к межсетевому уровню. Протокол используется для рассылки информационных и управляющих сообщений. При этом используются следующие виды сообщений:

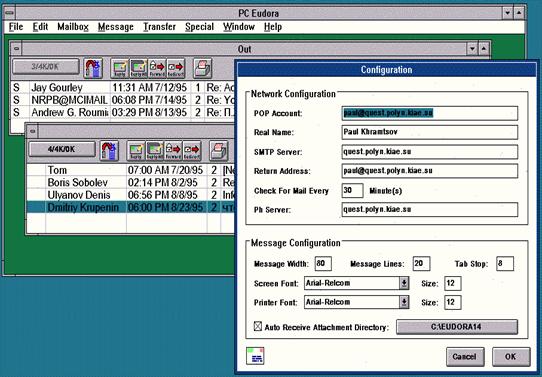

Flow control - если принимающая машина (шлюз или реальный получатель информации) не успевает перерабатывать информацию, то данное сообщение приостанавливает отправку пакетов по сети.